IP Leaks - วิธีการตรวจสอบว่า VPN ใช้งานได้หรือไม่

คุณอาจใช้ VPN ที่ดีที่สุดในตลาด และคิดว่า IP address จริงของคุณและกิจกรรมออนไลน์ของคุณจะถูกปกปิดไว้ แต่การใช้ VPN ไม่สามารถรับประกันสิ่งนี้ได้ เนื่องจากระบบและเซิฟเวอร์จะมีการพูดคุยกันอยู่ตลอดเวลา ดังนั้นจึงมีหลายช่วงเวลาที่ IP หรือ DNS ของคุณอาจปรากฏขึ้น เพื่อให้แน่ใจว่าข้อมูลและข้อมูลแสดงตัวตนถูกซ่อนเอาไว้อย่างปลอดภัย คุณจะต้อง ตรวจสอบให้แน่ใจว่าระบบของคุณไม่ได้มีความล่อแหลมต่อ IP หรือ DNS leaks

เพื่อที่จะได้เข้าใจ DNS และ IP leaks คุณจะต้องเข้าใจว่าอินเตอร์เน็ตทำงานอย่างไรก่อน

เว็บไซต์ทุกเว็บไซต์ได้รับโค้ดที่เป็นเอกลักษณ์เฉพาะตัวที่เรียกว่า IP address แต่เนื่องจากมันง่ายกว่าที่จะพิมพ์เพียงแค่โดเมนเนม แทนที่จะเป็นตัวเลขต่าง ๆ เซิฟเวอร์ DNS (Domain Name Service) จะแปลงโดเมนเนมนี้ ให้เป็น IP address เมื่อเว็บบราวเซอร์ของคุณได้รับคำขอให้ไปยังเว็บไซต์ คำขอนี้จะถูกส่งไปยังเซิฟเวอร์ DNS ซึ่งจะแปลงโดเมนเนมให้เป็น IP address ซึ่งเรียกว่า DNS name resolution

อย่างไรก็ตามมีการจัดลำดับความสำคัญของคำสั่งว่าระบบปฏิบัติการใดจะเป็นตัวตัดสินใจว่าจะต้องไปที่ resolution ใด ตัวอย่างเช่น DNS server, HOST file, Netbios, เป็นต้น ซึ่งหัวข้อนี้ค่อนขว้างกว้างและถือเป็นเรื่องอื่น แต่สิ่งที่คุณต้องทราบคือ ระบบปฏิบัติการของคุณไปที่ domain name resolution ที่ใด เมื่อคุณใช้ VPN แล้ว DNS resolution จะเกิดขึ้นผ่านทางเซิฟเวอร์ที่ถูกตั้งค่าตามผู้ให้บริการ VPN ของคุณ อย่างไรก็ตาม สิ่งนี้ไม่จำเป็นต้องเป็นจริงเสมอไป ถ้าหากมีใครที่สามารถหาก IP address จากคำขอ DNS resolution ได้แล้ว การใช้งาน VPN ก็จะไม่เกิดผลใด ๆ ในลักษณะที่คล้าย ๆ กัน ถ้าหากว่ามีกลุ่มบุคคลที่สามสามารถดักฟัง DNS requests ของคุณได้ (เหมือนกับการโจมตีกลางอากาศ) พวกเขาสามารถเปิดข้อมูลของคุณขึ้นมาได้ถ้าหากคุณใช้ DNS เซิฟเวอร์ที่มีการปรับแต่งค่าเอง เพื่อที่จะเป็นการป้องกันไม่ให้สิ่งนี้เกิดขึ้น คุณควรใช้ DNSCrypt ซึ่งจะเข้ารหัสทราฟฟิกจากระบบของคุณไปยังเซิฟเวอร์ DNS นี่คือวิธีการอื่น ๆ ที่จะช่วยปกป้อง DNS และ IP leaks ประเภทต่าง ๆ ได้:

1. การรั่วไหลของ IP address จากตัวบราวเซอร์

นี่ถือเป็นหนึ่งในสถานการณ์ที่เกิดขึ้นบ่อยที่สุดซึ่ง WebRTC เป็นตัวที่ทำให้เกิดการรั่วไหลของ IP address แล้ว WebRTC คืออะไร? นี่เป็น API ที่ให้เว็บแอพพลิเคชั่น เช่น แชทและการแชร์ไฟล์แบบ P2P สามารถเกิดขึ้นได้โดยไม่ต้องมีส่วนเพิ่มเติมหรือปลั๊กอิน แต่มันก็มีข้อด้อยบางอย่าง บราวเซอร์ที่รองรับ WebRTC – เช่น Chrome และ Firefox – จะใช้ STUN เซิฟเวอร์ (Session Traversal Utilities สำหรับ NAT) เพื่อเอาที่อยู่เน็ตเวิร์คจากภายนอก เว็บไซต์ที่ต้องการทราบ IP address จริงของคุณสามารถสร้างโค้ดที่ซ่อนไว้ได้อย่างง่ายดาย เพื่อทำ UDP requests ไปยัง STUN เซิฟเวอร์นี้ ซึ่งจะนำพา requests เหล่านี้ไปยังส่วนเชื่อมต่อที่มีอยู่

ในกรณีเช่นนี้ IP address จริงและ VPN IP address ของคุณจะถูกเปิดเผย ซึ่งสามารถทำได้ด้วยโค้ด javascript เพียงไม่กี่บรรทัดเท่านั้น เนื่องจาก request เหล่านี้ไม่ใช่ HTTP request ทั่วไป ผู้พัฒนาคอนโซลจะไม่สามารถตรวจพบสิ่งนี้ได้ และปลั๊กอินของบราวเซอร์จะไม่สามารถบล็อคการรั่วไหลนี้ได้เช่นกัน (แม้ว่าพวกเขาจะโฆษณาว่าทำได้ก็ตาม) วิธีการแก้ไขข้อบกพร่องนี้คือ:

- ตั้ง firewall ให้เหมาะสมเพื่อให้ไม่สามารถส่ง request นอกเหนือจาก VPN ได้

- ปิดการใช้งาน WebRTC ในบราวเซอร์ที่รองรับ Firefox และ Chrome มีวิธีการหลายอย่างในการปิดสิ่งนี้ คุณสามารถอ้างอิงได้จากคู่มือแนะนำออนไลน์

2. การรั่วไหลของ IP address จาก VPN

ผู้ให้บริการ VPN ที่ดีเกือบทุกรายจะมี DNS เซิฟเวอร์เฉพาะของตัวเอง คุณไม่ควรพึ่งพา DNS เซิฟเวอร์จาก ISP ของคุณ เนื่องจากข้อมูลของคุณอาจตกอยู่ในความเสี่ยง มันเป็นไปได้ที่จะใช้ DNS เซิฟเวอร์สาธารณะ เช่น เซิฟเวอร์จาก Google แต่ถ้าหากคุณได้จ่ายเงินเพื่อ VPN แล้ว มันควรมาพร้อมกับ DNS เซิฟเวอร์เฉพาะของตัวเอง

ปัจจัยอีกอย่างหนึ่งที่ทำให้ VPN ของคุณเสี่ยงต่อการรั่วไหลได้คือ การที่ไม่สามารถรองรับ IPv6 ได้ สำหรับผู้ที่ไม่ทราบ IPv4 เป็นโปรโตคอลที่ใช้การแสดงที่อยู่แบบ 32 bits ดังนั้นมันจึงสามารถมีอุปกรณ์ได้เพียงแค่ 2^32 อุปกรณ์ที่มี IP สาธารณะเป็นของตนเองบนโลกนี้ ด้วยการเติบโตของอินเตอร์เน็ตอย่างที่ไม่เคยเป็นมาก่อน address ที่มีอยู่กำลังใกล้จะหมดไป ดังนั้นจึงได้มีการสร้าง IPv6 ขึ้นมา ซึ่งใช้การแสดงที่อยู่เป็นแบบ 128 bits ดังนั้นจำนวนของ IP address ที่มีอยู่ในตอนนี้คือ 2^128 ซึ่งมีขนาดใหญ่กว่ามาก

อย่างไรก็ตามการใช้โปรโตคอลใหม่ตัวนี้เป็นไปได้อย่างไม่รวดเร็วนัก เว็บไซต์ขนาดใหญ่บางแห่งสามารถรองรับโปรโตคอลทั้งสองตัวนี้และส่งข้อมูลไปตามช่องทางที่เหมาะสมตามระบบของลูกค้า แต่ปัญหาจะเกิดขึ้นเมื่อ VPN ไม่รองรับ IPv6 แล้วไม่มีการแจ้งปัญหานี้ มันจะทำการเพิกเฉยต่อสิ่งที่เกิดขึ้น สิ่งที่จะเกิดขึ้นคือ สำหรับเว็บไซต์ที่รองรับเพียง IPv4 เท่านั้น VPN จะสามารถทำงานได้ตามปกติ แต่สำหรับเว็บไซต์ที่ใช้งาน IPv6 VPN ของคุณจะไม่สามารถสร้างอุโมงค์ของ request ได้ จึงทำให้บราวเซอร์ส่ง request มาเพียงอย่างเดียวภายนอก VPN ของคุณ ทำให้ IP address จริงของคุณตกอยู่ในความเสี่ยง ขั้นตอนในการแก้ไขความเสี่ยงเหล่านี้ได้แก่:

- ใช้ VPN ที่มี DNS เซิฟเวอร์เฉพาะของตัวเองและมีการป้องกันการรั่วไหลของ DNS ภายในตัว

- ใช้ VPN ที่รองรับ IPv6 หรืออย่างน้อยเป็นตัวที่สามารถแก้ปัญหาสิ่งนี้ได้ (เหมือนการปิดการใช้งานใน OS ของคุณ)

- ปิด IPv6 ใน OS ด้วยตัวคุณเอง

3. การรั่วไหลของ DNS จากระบบปฏิบัติการ

ระบบปฏิบัติการของคุณสามารถเป็นตัวที่ทำให้เกิดปัญหาการรั่วไหลของ IP และ DNS ได้ เราจะพูดถึง OS ที่มีการใช้งานบ่อยที่สุด – Windows ถึงแม้ว่าจะมีผู้คนจำนวนมากที่ชื่นชอบหรือไม่ชื่นชอบผลิตภัณฑ์ของ Microsoft แต่ความเป็นจริงคือผู้คนส่วนใหญ่ใช้ Windows OS อย่างไรก็ตามมันมีบางสิ่งที่คุณควรต้องทราบในขณะที่กำลังใช้งาน VPN บน Windows

โดยปกติ การดำเนินการเกี่ยวกับ DNS จะเกิดขึ้นเป็นลำดับบนระบบปฏิบัติการ ตัวอย่าง เช่น มีไฟล์ HOST ที่คุณสามารถระบุ DNS mappings ได้ OS ของคุณจะพยายามตอบสนองต่อ request โดยใช้ local mapping นี้ ถ้าหากมันไม่สามารถใช้งานได้ มันจะไปยัง DNS เซิฟเวอร์ที่มีการปรับค่าแล้ว และถ้าหากไม่สามารถตอบสนองต่อสิ่งนี้ได้ request นี้จะถูกส่งไปยัง Netbios แม้แต่สำหรับ DNS เซิฟเวอร์ คุณจะสามารถปรับค่าเซิฟเวอร์ที่อยู่ในลิสต์ได้ ดังนั้นถึงแม้ว่า DNS เซิฟเวอร์ที่มีความสำคัญมากที่สุดจะสามารถตอบสนองต่อ request นั้นได้ windows จะไม่เลือกไปที่เซิฟเวอร์อื่น ในกรณีของ Windows 10 มันจะส่ง request ไปยังเครือข่ายตัวปรับทั้งหมด และ DNS เซิฟเวอร์ที่สามารถตอบสนองได้เป็นตัวแรก มันจะยอมรับตามผลที่เกิดขึ้นนั้น สิ่งนี้หมายความว่าถ้าหากคุณเชื่อมต่ออยู่กับ VPN DNS request อาจถูกส่งไปยังเซิฟเวอต์ของ ISP ทำให้คุณตกอยู่ในความเสี่ยง

สิ่งหนึ่งที่ต้องพิจารณาในขณะที่ใช้ Windows คือ ในกรณีของ IPv6 address ที่เราได้พูดถึงไปก่อนหน้านี้นั้น Windows จะใช้ Teredo tunneling ในการรองรับ IPv6 address สำหรับโฮสต์ที่ยังอยู่บนเครือข่าย IPv4 และไม่รองรับ IPv6 ซึ่งนั่นหมายความว่า คุณอาจทำให้ DNS ของคุณรั่วไหลออกจากเครือข่าย VPN ของคุณได้ ดังนั้นจึงต้องมีการดำเนินขั้นตอนต่อมาเพื่อปกป้องการรั่วไหลเหล่านี้:

- ปิดการใช้งาน Teredo tunneling

- ปิดการใช้งาน Windows 10 โดยปิด smart-multi homed name resolution ที่อยู่ใน policy editor โปรดทราบว่า Windows 10 home basic ไม่มีตัวเลือกนี้สำหรับการแก้ไข group policy

วิธีการตรวจสอบการรั่วไหล

เราได้พูดถึงการรั่วไหลของ DNS และ IP ในแบบต่าง ๆ แล้ว เรามาดูเครื่องมือที่สามารถบอกได้ว่าคุณได้ตกอยู่ในความเสี่ยงเหล่านี้หรือไม่ มีเว็บไซต์หลายตัวที่สามารถตรวจสอบได้ว่า DNS หรือ IP ของคุณรั่วไหลหรือไม่ ซึ่งเว็บไซต์เกือบทั้งหมดจะมีขั้นตอนดังต่อไปนี้:

- ตัดการเชื่อมต่อ VPN ของคุณ และไปยังเว็บไซต์ทดสอบ เขียน public IP และที่อยู่ของ DNS เซิฟเวอร์

- เชื่อมต่อ VPN และเข้าไปยังเว็บไซต์นี้อีกครั้ง มันไม่ควรจะแสดง IP หรือ DNS เซิฟเวอร์เหมือนกันกับเมื่อซักครู่นี้ แต่ถ้าหากเหมือนกัน คุณจะต้องทำการแก้ไขตามวิธีการที่ได้ระบุไว้

คุณสามารถตรวจสอบการรั่วไหลของ IP ได้ด้วย IP Leak Test ของเรา

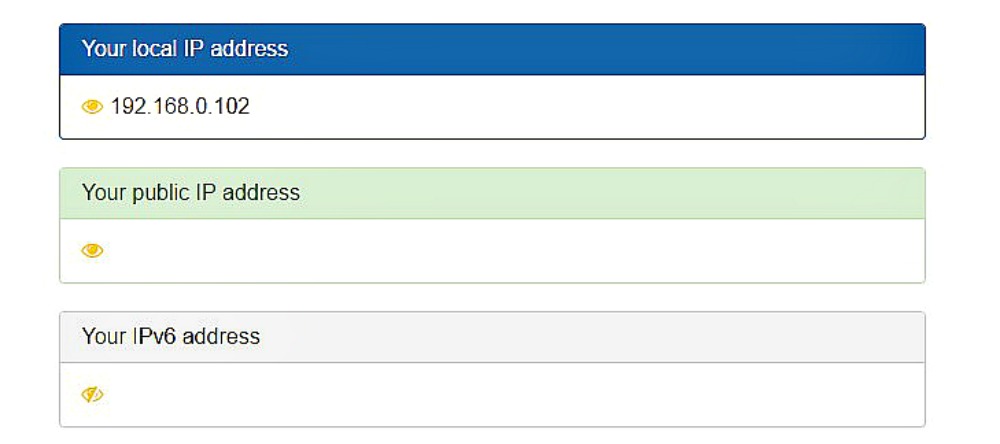

ด้านล่างนี้คือภาพหน้าจอจาก vpnmentor.com ที่ได้ทำการทดสอบการรั่วไหลของ WebRTC เนื่องจากไม่มีการแสดงข้อมูลใด ๆ ในช่อง public IP address บราวเซอร์ของผมจึงไม่มีความเสี่ยงต่อการรั่วไหลของ WebRTC

ในตอนนี้คุณก็คงทราบแล้วว่าจะปกป้องตัวคุณเองจากการรั่วไหลของ IP และ DNS ได้อย่างไร เพื่อให้คุณสามารถใช้งานเว็บไซต์ได้อย่างปลอดภัยและไม่ต้องเปิดเผยตัวตน

เพื่อป้องกันการรั่วไหลของ VPN – ใช้ VPN ที่ได้รับการทดสอบแล้ว

เราได้ทำการทดสอบ VPN มากมายหลายบริการ – เพื่อดูความสามารถด้านความปลอดภัย ความเร็วและการรั่วไหล เราสามารถการันตีได้เลยว่า VPN ที่อยู่ในรายการนี้จะไม่รั่วไหลและทำให้คุณตกอยู่ในอันตราย (หากคุณต้องการดูรายการตัวเต็ม –คลิกที่นี่)

กรุณาแสดงความคิดเห็นว่าพวกเราสามารถพัฒนาบทความนี้ได้อย่างไร ความคิดเห็นของคุณมีค่าสำหรับเรา!