Tor Browser- มันคืออะไรทำงานยังไง และมันเกี่ยวอะไรกับ VPN

ทดลองใช้ ExpressVPN โดยไม่มีความเสี่ยงได้เลยตอนนี้!

คุณบอกฉันได้ไหม

ถ้าหากคุณกำลังสงสัยว่า Tor คืออะไร – คุณมาถูกที่แล้ว - นี่คือที่ที่คุณจะได้คำตอบ Tor ย่อมาจาก The Onion Router และเราจะอธิบายถึงความสำคัญของชื่อนี้ให้คุณได้ทราบ สิ่งแรกที่คุณจะต้องรู้คือ Tor เป็นอีกวิธีการหนึ่งที่ คุณจะสามารถปกปิดกิจกรรมบนอินเตอร์เน็ตของคุณได้ แต่สิ่งนี้จะแตกต่างจาก VPN และสามารถใช้ร่วมกันได้ เราจะกล่าวถึงเรื่องนี้ต่อไป

Tor ได้ถูกพัฒนาขึ้นโดยทหารเรือสหรัฐฯ เพื่อปกป้องการสื่อสารของรัฐบาลสหรัฐฯ ในช่วงการปฏิบัติการด้านการข่าว และในตอนนี้องค์กรที่ไม่แสวงหากำไรได้ทำการวิจัยและพัฒนาเครื่องมือที่ช่วยปกป้องความเป็นส่วนตัวทางออนไลน์ กล่าวโดยสั้น ๆ คือ ระบบเน็ตเวิร์คของ Tor จะปกปิดตัวตนของคุณโดยทำการเคลื่อนทราฟฟิกอินเตอร์เน็ตของคุณผ่านไปทาง Tor เซิฟเวอร์ ซึ่งจริง ๆ แล้วก็คือเครื่องคอมพิวเตอร์ของผู้ใช้นั่นเอง

Tor เป็นประตูไปสู่ Deep Web, หรือ Dark Web ซึ่งเป็นองค์ประกอบส่วนใหญ่ของอินเตอร์เน็ต ถ้าจะให้เปรียบเปรยระหว่างสิ่งที่สามารถค้นหาได้โดย search engines แบบมาตรฐานทั่วไปกับ Deep Web คือ ส่วนของภูเขาน้ำแข็งที่อยู่เหนือผิวน้ำคือ search engines ส่วนที่อยู่ใต้ผิวน้ำคือ deep web ซึ่งสามารถเป็นเว็บไซต์ที่ไม่ได้มีการจดทะเบียนกับ search engines ด้วยเหตุผลบางอย่าง เหมือนกับ Silk Road ซึ่งเป็นตลาดมืดค้ายาเสพย์ติดออนไลน์ที่ถูกปิดไปเมื่อไม่กี่ปีที่ผ่านมา ซึ่งคุณจะไม่สามารถเข้าถึงได้ผ่านทางเว็บบราวเซอร์ปกติ เช่น google

Tor ยังได้รับความนิยมเป็นอย่างมากในกลุ่มนักข่าว หรือผู้ที่ใช้ชีวิตอยู่หรือทำงานภายในประเทศที่มีการจำกัดการใช้งานอินเตอร์เน็ต Tor จะสามารถช่วยหลบหลีกสิ่งนี้ได้ นอกจากนี้มันยังเหมาะสำหรับนักเคลื่อนไหว เช่น Edward Snowden ที่มีการเปิดเผยข้อมูลผ่านทาง Tor

Tor ทำงานอย่างไร?

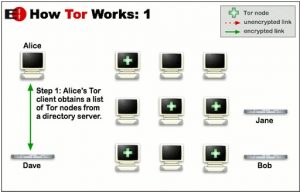

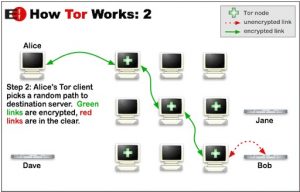

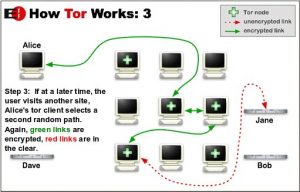

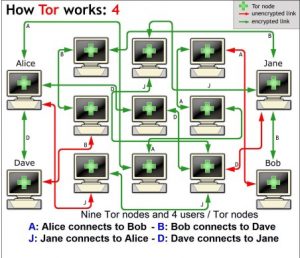

สำหรับการใช้ Tor คุณจะต้องดาวน์โหลดและติดตั้ง Tor Browser ซึ่งคุณสามารถใช้แทน Chrome, Firefox หรือบราวเซอร์ปกติของคุณได้ สิ่งที่ต่าง ๆ คุณได้ทำบนบราวเซอร์นี้จะปลอดภัยจากสายตาที่คอยจับจ้องของรัฐบาล, แฮกเกอร์, Google Ads และผู้ทำโฆษณาอื่น ๆ ข้อมูลของคุณจะถูกเก็บไว้ในแพ็คเกตที่มีการเข้ารหัสก่อนที่จะส่งผ่านทางเครือข่าย Tor หลังจากนั้น Tor จะถอดส่วนต่าง ๆ ออกจาก header ของแพ็คเกตนี้ซึ่งมีข้อมูลต่าง ๆ เช่น ที่มา, ขนาด, จุดหมายปลายทาง และเวลา ทั้งหมดนี้สามารถบอกได้ถึงผู้ส่ง ต่อมา Tor จะเข้ารหัสข้อมูลที่เหลืออยู่ ซึ่งการเชื่อมต่ออินเตอร์เน็ตแบบปกติจะไม่สามารถทำได้ หลังจากนั้นข้อมูลที่ถูกเข้ารหัสจะถูกส่งผ่านทางเซิฟเวอร์จำนวนมาก (ที่เรียกว่ารีเลย์) แบบสุ่ม ซึ่งเซิฟเวอร์เหล่านี้จะทำการเข้ารหัสและถอดรหัสส่วนที่บอกว่ามาจากไหนและกำลังจะไปที่ไหนต่อเท่านั้น เลเยอร์ที่อยู่ที่มีการเข้ารหัสซึ่งใช้ในการปกปิดแพ็คเกตข้อมูลที่ถูกส่งผ่านทาง เครือข่าย Tor จะเหมือนกับหัวหอม ภาพด้านล่างนี้สามารถอธิบายวิธีการทำงานของ Tor ได้อย่างคร่าว ๆ

ข้อด้อยมีอะไรบ้าง?

ข้อด้อยที่ใหญ่ที่สุดและสังเกตเห็นได้ชัดที่สุดของ Tor คือประสิทธิภาพการทำงาน การที่มีการส่งผ่านข้อมูลไปยังรีเลย์หลายตัวทำให้การทำงานช้าลง โดยเฉพาะเมื่อต้องส่งข้อมูลเสียงและวิดีโอ นอกจากนี้คุณยังควรทราบว่า การใช้ Tor ไม่ได้ทำให้คุณปลอดภัย 100% จริง ๆ แล้วมีหลายคนที่เชื่อว่า Tor สามารถถูกแฮกได้อย่างง่ายดาย เนื่องจาก exit nodes (รีเลย์ตัวสุดท้ายก่อนข้อมูลของคุณจะถูกส่งไปถึงจุดหมาย) สามารถเห็นทราฟฟิกของคุณได้ถ้าหากเว็บไซต์ที่คุณกำลังเข้าถึงไม่ได้ใช้ SSL (ดูที่ HTTPS แทนที่จะเป็นเพียงแค่ HTTP) นอกจากนี้รัฐบาลยังสามารถดูได้ว่าคุณกำลังใช้ Tor อยู่หรือไม่ ถึงแม้ว่าพวกเขาจะไม่เห็นว่าคุณกำลังทำอะไรอยู่ แต่มันก็ถือเป็นการเตือนพวกเขาให้ระวัง

การใช้ Tor ร่วมกับ VPN

Tor และ TVP สามารถใช้ร่วมกันได้ถึงแม้ว่ามันจะดูค่อนข้างซับซ้อนก็ตาม: คุณสามารถใช้ Tor-ผ่านไปยัง-VPN หรือ VPN-ผ่านไปยัง-Tor ก็ได้ ซึ่งทั้งสองแบบนี้จะมีความแตกต่างกัน เราจะไม่ลงลึกไปที่รายละเอียดทุกอย่าง แต่เราจะอธิบายว่ามันต่างกันอย่างไร ก่อนที่เราจะอธิบาย คุณควรทราบว่า ไม่ว่าการติดตั้งจะเป็นเช่นใด ประสิทธิภาพการทำงานก็จะลดลงเป็นอย่างมาก เนื่องจาก ทั้ง Tor และ VPN จะทำให้ความเร็วอินเตอร์เน็ตช้าลง และเมื่อนำทั้งสองตัวมาใช้ร่วมกัน ผลลัพธ์จึงช้าลงอย่างเห็นได้ชัด

ใน Tor-ผ่านไปยัง-VPN ความสัมพันธ์คือ เครื่องคอมพิวเตอร์ของคุณ > VPN > Tor > อินเตอร์เน็ต ข้อดีอย่างแรกของสิ่งนี้คือ ISP ของคุณจะไม่ทราบว่าคุณกำลังใช้งาน Tor แม้ว่าพวกเขาจะรู้ว่าคุณกำลังใช้งาน VPN อยู่ก็ตาม นอกจากนี้ Tor entry node จะไม่เห็น IP address ของคุณ ซึ่งถือเป็นการเพิ่มเลเยอร์ความปลอดภัยขึ้นอีกขั้น ข้อเสียคือ VPN จะทราบ IP address จริงของคุณ และคุณจะไม่สามารถปกป้อง Tor exit nodes ที่ไม่ปลอดภัยได้ (เว็บไซต์ที่ไม่ใช้ SSL ที่เรากล่าวถึงก่อนหน้านี้) ผู้ให้บริการ VPN บางราย (เช่น ExpressVPN, Privatoria และ TorVPN มีให้บริการ Tor-ผ่านไปยัง-VPN ซึ่งถือว่าดี แต่ก็ไม่ปลอดภัยเหมือนกับการใช้ Tor บราวเซอร์ ซึ่งการเข้ารหัส Tor จะเกิดขึ้นที่ปลายหนึ่งสู่อีกปลายหนึ่ง

ใน VPN-ผ่านไปยัง-Tor ความสัมพันธ์คือ เครื่องคอมพิวเตอร์ของคุณ > Tor > VPN > อินเตอร์เน็ต การตั้งค่าแบบนี้ถึงแม้ว่าจะปลอดภัยกว่า แต่คุณจะต้องตั้งค่า VPN ของคุณให้สามารถทำงานร่วมกับ TOR ได้ และมีผู้ให้บริการเพียงแค่ 2 ราย ที่เราทราบว่าสามารถทำเช่นนี้ได้ AirVPN และ BolehVPN ข้อดีของการตั้งค่าแบบนี้มีหลายอย่าง อย่างแรกคือ ผู้ให้บริการ VPN จะไม่ทราบถึง IP address ที่แท้จริงของคุณ แต่จะเห็น IP ของ Tor exit node ถ้าหากคุณเลือกใช้แบบนี้ คุณควรจ่ายเงินเป็น Bitcoin ผ่านทาง Tor บราวเซอร์ด้วย ซึ่งนั่นหมายความว่าผู้ให้บริการ VPN จะไม่สามารถทราบถึงตัวตนของคุณได้ ถึงแม้ว่าจะมีการเก็บบันทึกไว้ ข้อดีต่อมาคือความสามารถในการปกป้อง Tor exit nodes ที่ไม่ปลอดภัยได้เนื่องจากข้อมูลของคุณจะถูกเข้ารหัสโดย VPN นอกจากนี้ยังสามารถหลบการถูกบล็อคบน Tor exit nodes (การถูกเซ็นเซอร์) ได้ด้วย ซึ่งจะออกแบบ Tor-ผ่านไปยัง-VPN

วิธีการเชื่อมต่อแบบหลังสำหรับการใช้ทั้ง VPN และ Tor จะมีความปลอดภัยมากกว่า เกือบจะเป็นการปกป้องแบบไม่มีการเปิดเผยตัวตนใด ๆ ถ้าหากคุณไม่ต้องการใช้ VPN-ผ่านไปยัง-Tor คุณสามารถใช้ Tor-ผ่านไปยัง-VPN ได้โดยการใช้ Tor บราวเซอร์หลังจากได้มีการเชื่อมต่อผ่าน VPN แล้ว

วิธีการใช้งาน Tor

สิ่งแรกที่คุณจะต้องทำเพื่อเริ่มต้นใช้งาน Tor คือการดาวน์โหลด Tor บราวเซอร์ ซึ่งเป็น Firefox เวอร์ชั่นที่มีการปรับเปลี่ยน จากที่นี่คุณจะไปยังขั้นตอนตรวจสอบ package signature - เพื่อเป็นการยืนยันว่าคุณมีเวอร์ชั่นที่ถูกต้อง

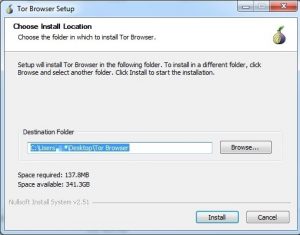

ขั้นตอนต่อไปคือการติดตั้ง Tor บราวเซอร์ ซึ่งมีการติดตั้งไม่เหมือนกับโปรแกรมปกติ มันจะทำการติดตั้งโดยอัตโนมัติและใช้เดสท็อปของคุณเป็นจุดหมาย เนื่องจากว่า Tor เป็นซอฟต์แวร์แบบเคลื่อนที่ที่ไม่ได้ฝังตัวลงใน Windows เหมือนกับโปรแกรมปกติทั่วไป นั่นหมายความว่าคุณจะสามารถรันบราวเซอร์นี้ได้จากทุกที่ด้วย USB ถ้าหากคุณต้องการเปลี่ยนตำแหน่งการติดตั้ง คุณสามารถทำได้โดยคลิกที่ Browse และทำการเลือกจากที่นี่ หลังจากนั้นกระบวนการติดตั้งจะเป็นเหมือนกับโปรแกรมอื่น ๆ

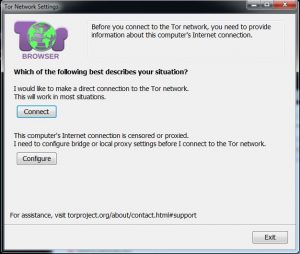

หลังจากที่บราวเซอร์ได้มีการติดตั้งเรียบร้อยแล้ว จะมีการสร้างโฟลเดอร์ที่มีชื่อว่า Tor Browser ในพื้นที่ที่คุณเลือก ซึ่งภายในคุณจะเห็น Start Tor Browser คลิกที่นี่และคุณจะได้เลือกว่าต้องการเชื่อมต่อโดยตรงไปยัง Tor Network หรือไม่ หรือทำการตั้งค่าพร็อกซี่ก่อน โดยส่วนใหญ่แล้วการเชื่อมต่อโดยตรงก็เพียงพอ ถ้าหากคุณกำลังใช้วิธี Vpn-ผ่านไปยัง-Tor หรือใช้พร็อกซี่ หรือถ้าหากคุณเชื่อมต่อกับเครือข่ายที่มีการเฝ้าดูอยู่, ถูกเซ็นเซอร์ หรือถูกจำกัดการใช้งาน คุณจะต้องทำการปรับค่าเองโดยใช้ตัวเลือกที่สอง

เมื่อคุณอยู่ใน Tor บราวเซอร์แล้ว โปรดตรวจสอบให้แน่ใจว่าคุณกำลังเชื่อมต่ออย่างถูกต้อง โดยไปที่ IP address checker เช่น whatsmyip.org ถ้าหากนี่ไม่ใช่ IP จริงของคุณแล้ว จะถือว่าคุณทำการเชื่อมต่ออย่างเหมาะสมแล้ว!

เมื่อคุณได้เข้ามาแล้ว นี่คือคำแนะนำบางอย่างที่เราขอแนะนำให้คุณทำตาม:

- จงอย่างไปที่เว็บไซต์ที่มีเพียง HTTP แต่ให้ใช้เว็บไซต์ที่เป็น HTTPS เท่านั้น Tor เป็นเราเตอร์ทราฟฟิกและจะทำการเข้ารหัสทราฟฟิกทั้งหมดภายในเครือข่าย Tor อย่างไรก็ตามมันไม่ได้เข้ารหัสทราฟฟิกที่อยู่นอกเหนือเครือข่ายของ Tor ทำให้คุณยังมีโอกาสเป็นอันตรายได้เมื่อทราฟฟิกของคุณได้ไปถึง exit nodes เนื่องจากไม่มีการเข้ารหัสที่นั่น ดังนั้นคุณจึงควรใช้การเข้ารหัสแบบ end-to-end เช่น SSL หรือ TLS และใช้เว็บไซต์ที่ใช้ HTTPS และมันยังเป็นการดีที่จะพิจารณาใช้ HTTPS Everywhere plugin

- จงอย่าใช้ P2P ทราฟฟิกใน Tor Tor ไม่ได้ถูกสร้างขึ้นมาสำหรับการแชร์ไฟล์แบบ peer-to-peer และจะถูกบล็อคที่ exit nodes การใช้ทราฟฟิก P2P บน Tor จะทำให้การใช้งานของผู้อื่นช้าลง และยังเป็นภัยต่อการปกปิดตัวตนของคุณทางออนไลน์ด้วย เนื่องจาก BitTorrent client จะส่ง IP address ของคุณไปยัง BitTorrent trackers และ peers อื่น ๆ

- ลบคุกกี้อยู่เป็นประจำ - คุณสามารถใช้ add-on เช่น Self-Destructing Cookies เพื่อทำการลบคุกกี้แบบอัตโนมัติ

- จงอย่าใช้อีเมลจริงของคุณ - มีเว็บไซต์นึงได้กล่าวไว้ว่า การใช้อีเมลจริงของคุณในขณะที่ใช้งาน Tor มันจะเหมือนกับการ “เข้าร่วมงานปาร์ตี้หน้ากากแต่ติดป้ายชื่อของคุณอยู่บนเสื้อ”

- จงอย่าใช้ Google- Google มีการเก็บข้อมูลลักษณะการใช้งานและข้อมูลการค้นหาของผู้ใช้เพื่อเพิ่มรายได้ของพวกเขา ดังนั้นจงใช้ search engines อื่น เช่น DuckDuckGo

ความคิดเห็นสุดท้ายเกี่ยวกับ Tor

การรักษาความเป็นส่วนตัวได้กลายเป็นเรื่องที่ทำความเข้าใจได้ยากขึ้นเรื่อย ๆ เนื่องจากรัฐบาล, แฮกเกอร์ หรือแม้แต่ Google ได้คิดค้นวิธีการที่ซับซ้อนมากยิ่งขึ้นในการแฮกและติดตามพวกเรา แม้ว่า Tor จะมีข้อด้อยตามที่ได้กล่าวมา แต่มันก็เป็นอีกก้าวหนึ่งที่จะช่วยปกปิดข้อมูลเกี่ยวกับผู้ใช้ได้ อย่างไรก็ตามคุณควรเลือกใช้เครื่องมือป้องกันที่สามารถช่วยคุณได้จริง ๆ โดยคุณจะต้องเลือกตัวที่เหมาะกับการใช้งานทางอินเตอร์เน็ตของคุณ

ถ้าหากคุณต้องการปกป้องตัวเอง ลองพิจารณาดูที่ VPN ด้านล่างนี้เพื่อใช้ร่วมกันกับ Tor บราวเซอร์

นี่คือ VPN ที่ดีที่สุดสำหรับ Tor ใน 2024

ข้อมูลของคุณจะถูกเปิดเผยต่อเว็บไซต์ที่คุณเข้าชม!

หมายเลข IP ของคุณ:

ตำแหน่งของคุณ:

ผู้ให้บริการอินเทอร์เน็ตของคุณ:

ข้อมูลข้างต้นสามารถใช้เพื่อติดตาม กำหนดเป้าหมายโฆษณาและติดตามกิจกรรมที่คุณทำบนอินเตอร์เน็ตได้

VPN สามารถช่วยคุณซ่อนข้อมูลเหล่านี้จากเว็บไซต์ เพื่อให้คุณได้รับการปกป้องตลอดเวลา เราขอแนะนำ ExpressVPN - VPN อันดับ #1 จากผู้ให้บริการกว่า 350 รายที่เราได้ทดสอบ มีการเข้ารหัสระดับทหารและฟีเจอร์ความเป็นส่วนตัวมากมายที่จะช่วยให้คุณมั่นใจในความปลอดภัยเมื่อใช้งานอินเตอร์เน็ต - นอกจากนี้ยังมีส่วนลดจาก 49% อีกด้วย

แสดงความคิดเห็น

ขอบคุณสำหรับความคิดเห็น %%name%%!

พวกเราตรวจสอบความคิดเห็นทั้งหมดภายใน 48 ชั่วโมงเพื่อให้แน่ใจว่ามันเป็นของจริงและมีความเหมาะสม ในระหว่างนี้คุณสามารถแชร์บทความนี้ได้ตามใจชอบเลย

กรุณาแสดงความคิดเห็นว่าพวกเราสามารถพัฒนาบทความนี้ได้อย่างไร ความคิดเห็นของคุณมีค่าสำหรับเรา!