คู่มือความเป็นส่วนตัวสำหรับนักข่าว 2024 – ปกป้องแหล่งข่าวของคุณ

1. บทนำ

นักหนังสือพิมพ์ที่มากประสบการณ์ต่างก็คงสังเกตเห็นว่า เราต่างก็ถูกโจมตีจากการกล่าวถึงของโดย Watergate หนังสือดังเช่น George Orwell's 1984 ได้ถูกวางจำหน่ายที่ร้านหนังสือและอันตรายจากเสรีภาพในการพูดและเสรีภาพของสื่อได้ถูกเผยแพร่ไปอย่างช้า ๆ เหมือนกับเงามืดที่อยู่ในซีกโลกตะวันตก

เมื่อชาวอเมริกันที่ทำหน้าที่เป็นประธานาธิบดีได้กล่าวหาผู้ที่ทำหน้าที่คอยตรวจตราสิ่งผิดปกติ; เมื่อพวกเขาถูกขัดขวางไม่ให้สามารถเข้าถึงสื่อส่วนกลางของสหรัฐได้ – เหมือนที่เคยทำได้มาก่อน – ในการแถลงข่าวต่าง ๆ ที่ได้ถูกจัดขึ้น; และเมื่อเขาได้กล่าวหาสื่อว่าเป็นศัตรูหมายเลขหนึ่งของประเทศ มันจึงไม่เป็นที่น่าแปลกใจว่าความทรงจำเกี่ยวกับประธานาธิบดีนิกสันได้ปรากฎขึ้นมาพร้อมกับการทวีตอย่างน่าเห็นใจเกี่ยวกับ SNL และวุฒิสมาชิกจากรีพับลิกัน เช่น John McCain ได้แสดงถึงความกลัวที่มีต่ออนาคตของประชาธิปไตย

และ McCain ไม่ได้เป็นเพียงผู้เดียว มีนักหนังสือพิมพ์อีกหลายคนที่ผมได้พูดคุยด้วย ได้แสดงความกังวลต่อสิ่งที่จะมาขัดขวางความมีอิสระของสื่อ ในช่วงเวลาที่มีความเป็นไปได้ที่จะมีการแสดงความคิดดังนี้ - “โดนัลด์ ทรัมป์ เป็นผู้ควบคุม NSA” – อะไรก็สามารถเกิดขึ้นได้ นอกจากนี้ข่าวล่าสุดเกี่ยวกับ CIA ได้สอนให้เราได้เรียนรู้ว่า ระบบการเข้ารหัสเกือบทุกแบบสามารถถูกถอดรหัสได้ ถ้าหากมีใครซักคนที่มีความอดทนมากพอที่จะถอดรหัส – และคุณกำลังเดินทางไปสู่โลกแห่งดิสโทเปีย ซึ่งคุณไม่สามารถนอนอยู่บนโซฟาอย่างสบายใจบนหน้าจอสมาร์ททีวีของคุณเองได้

ข่าวดีก็คือ มันมีหนทางที่สามารถทำให้การดักจับอีเมล, ข้อความที่คุณกำลังส่ง หรือการโทรศัพท์ของคุณเป็นเรื่องยาก คุณสามารถทำให้ผู้ที่ต้องการทราบถึงแหล่งข่าวของคุณและข้อมูลที่คุณกำลังจะเปิดเผยยากลำบากขึ้นมากได้ แน่นอนว่าระดับความพยายามที่คุณใช้ในการเตรียมการที่จะปกป้องข้อมูลส่วนตัว, แหล่งข่าวของคุณ และข้อมูลของคุณ จะเป็นสิ่งที่ควบคุมโอกาสที่จะเกิดอันตรายขึ้น ไม่ว่าจะเป็นการแฮ็คหรือการสอดแนมก็ตาม

“วิธีการล้วงข้อมูลในแบบเดิม ๆ – ผมจะไม่เปิดเผยแหล่งข้อมูลของผมหรือยอมส่งโน๊ตของผม – จะเป็นสิ่งที่ว่างเปล่าถ้าหากคุณไม่มีการปกป้องข้อมูลของคุณที่เป็นดิจิตัล”, กล่วโดย Barton Gellman จาก Washington Post ซึ่งแหล่งข่าวของเขาที่เคยอยู่ใน NSA มาก่อน Edward Snowden ได้ช่วยเปิดโปงการทำงานของ NSA และ GCHQ ให้กับผู้สัมภาษณ์ Tony Loci. ซึ่งตัว Loci เองได้เป็นผู้ที่ดูเกี่ยวกับเรื่องระบบยุติธรรมของอเมริกันให้กับ AP, The Washington Post และ USA Today, ซึ่งการที่เธอได้ปฏิเสธต่อหน้าศาลที่จะเปิดเผยแหล่งข่าวของเธอนั้นสามารถเป็นสิ่งที่ยันยันได้

แล้วอะไรล่ะที่เป็นสิ่งจำเป็นในการทำให้แหล่งข่าวของนักหนังสือพิมพ์และข้อมูลมีความปลอดภัย? Grosso modo, คำแนะนำนี้สามารถอธิบายได้ว่าให้ทำตามสิ่งต่าง ๆ ดังต่อไปนี้:

- ใช้แอพพลิเคชั่นบนเครื่องและฟังก์ชั่นที่มีความปลอดภัย – นี่คือการลด “ผิวสัมผัสการโจมตี (attack surface)” เช่น การจำกัดแอพพลิเคชั่นที่ติดตั้งให้มีความสามารถน้อยที่สุด, การติดตั้งแอพพลิเคชั่นจากแหล่งที่เชื่อถือได้เท่านั้น, การอัพเดทแอพพลิเคชั่นอยู่เสมอ, และมีการควบคุมด้านความปลอดภัยบนอุปกรณ์ให้ได้มากที่สุด (จากเอกสารแนะนำการปฏิบัติตัวล่าสุด)

- แยกอุปกรณ์ของคุณ และ/หรือ สภาพแวดล้อมออกจากกัน – ตัวอย่างเช่น การแยกเครื่องคอมพิวเตอร์ออกเพื่อใช้สำหรับการตรวจสอบไฟล์โดยเฉพาะ หรือการใช้โทรศัพท์มือถือแบบชำระเงินล่วงหน้า

- กระทำการใด ๆ อย่างระมัดระวังในโลกแห่งความเป็นจริงและโลกดิจิตอล – ส่วนใหญ่จะเกี่ยวข้องกับสามัญสำนึกมากกว่าตัวซอฟต์แวร์: เช่น ไม่ควรเขียนชื่อของแหล่งข้อมูล, โดยเฉพาะบนแอพพลิเคชั่นหรือบนเอกสารที่ถูกเก็บไว้บนเครื่องคอมพิวเตอร์ของคุณ – และที่แน่นอนที่สุดคือบนการจัดเก็บในคลาวด์

2. การสื่อสารกับแหล่งข่าวของคุณและปกป้องข้อมูลที่บอบบาง

เรามาเริ่มต้นด้วยสิ่งที่คุณสามารถทำได้เมื่อติดต่อกับแหล่งข่าวและการจัดเก็บข้อมูลสำคัญที่ได้รับมา:

- โปรดระวังชื่อที่เป็นที่รู้จักอย่างกว้างขวาง: มีการสันนิษฐานว่าการเข้ารหัสของบริษัทขนาดใหญ่และแม้แต่ระบบปฏิบัติการที่มีชื่อเสียง (ที่เป็นเจ้าของซอฟต์แวร์) ต่างก็มีประตูหลังที่ให้หน่วยสืบราชการลับในประเทศของผู้ผลิต (อย่างน้อยในสหรัฐฯ และสหราชอาณาจักร) สามารถเข้าถึงได้ Bruce Schneier, Security Expert, ได้อธิบายเอาไว้ ที่นี่

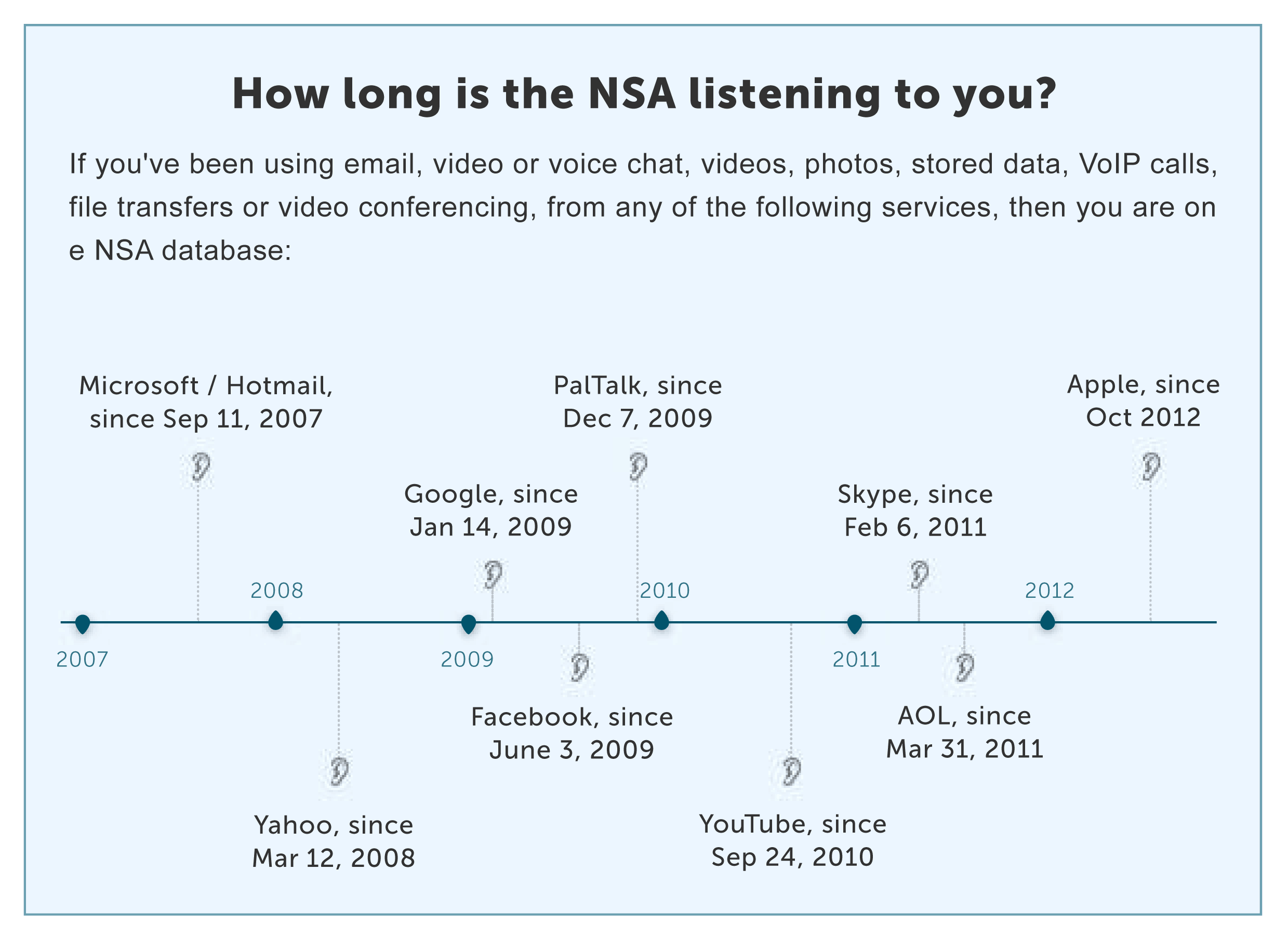

- จงเข้ารหัสทุกสิ่ง: ผู้เชี่ยวชาญด้านความปลอดภัยอธิบายแนวคิดของพวกเขาด้วยคณิตศาสตร์แบบง่าย ๆ: เมื่อคุณเพิ่มค่าใช้จ่ายในการถอดรหัสไฟล์ของคุณ (เหมือนกับองค์กรข่าวกรองต่าง ๆ เช่น NSA) สิ่งนี้จะเป็นการเพิ่มระดับความยากในการติดตามคุณโดยอัตโนมัติ ถ้าหากคุณไม่ใช่ Chelsea Manning, Julian Assange, หรือ Edward Snowden และถ้าหากคุณไม่ได้มีส่วนเกี่ยวข้องในการเฝ้าดูอพาร์ทเม้น Trump Tower แล้ว พวกเขาจะละความพยายามในการติดตามคุณ ถึงแม้ว่าพวกเขาจะทำการบันทึกการสื่อสารของคุณที่ถูกเข้ารหัสได้แล้วก็ตาม และถ้าหากมีใครที่พยายามจะติดตามคุณไม่ว่าคุณจะใช้ความพยายามในการหลบหลีกเช่นใด พวกเขาเหล่านั้นจะปวดหัวอย่างแน่นอนถ้าหากคุณใช้การเข้ารหัสที่แข็งแกร่งอย่างเช่น AES (Advanced Encryption Standard) และเครื่องมือเช่น PGP หรือ openVPN ซึ่งเป็นวิธีการเข้ารหัสที่แน่นหนาที่สุดที่มีอยู่ในปัจจุบัน (VPN ถูกใช้โดยรัฐบาลสหรัฐฯ เช่นกัน) แต่ถ้าหากคุณต้องการระบบรักษาความปลอดภัยแบบที่กันกระสุนได้ คุณต้องใช้มากกว่าการเข้ารหัสแบบ AES ป.ล. ถ้าหากต้องการทราบถึงปีที่ข้อมูลของคุณไปตกอยู่ในมือของ NSA ลองมาดูได้ ที่นี่

- ทำการเข้ารหัสแหล่งบันทึกข้อมูลทั้งหมด: การทำเช่นนี้ก็เป็นการป้องกันในกรณีที่มีใครที่สามารถเข้าถึงเครื่องคอมพิวเตอร์หรือโทรศัพท์ของคุณได้ คุณสามารถทำการเข้ารหัสฮาร์ดดิสก์ที่ใช้บันทึกข้อมูลของคุณได้โดยใช้ FileVault, VeraCrypt หรือ BitLocker การทำให้เครื่องคอมพิวเตอร์อยู่ในโหมด “Sleep” (แทนที่จะทำการ Shutdown หรือ Hibernate) อาจทำให้ผู้ไม่ประสงค์ดีสามารถหลบหลีกการป้องกันของคุณได้ Mika Lee ได้ให้คำแนะนำที่สมบูรณ์เกี่ยวกับการเข้ารหัสเครื่องคอมพิวเตอร์ของคุณไว้ที่นี่

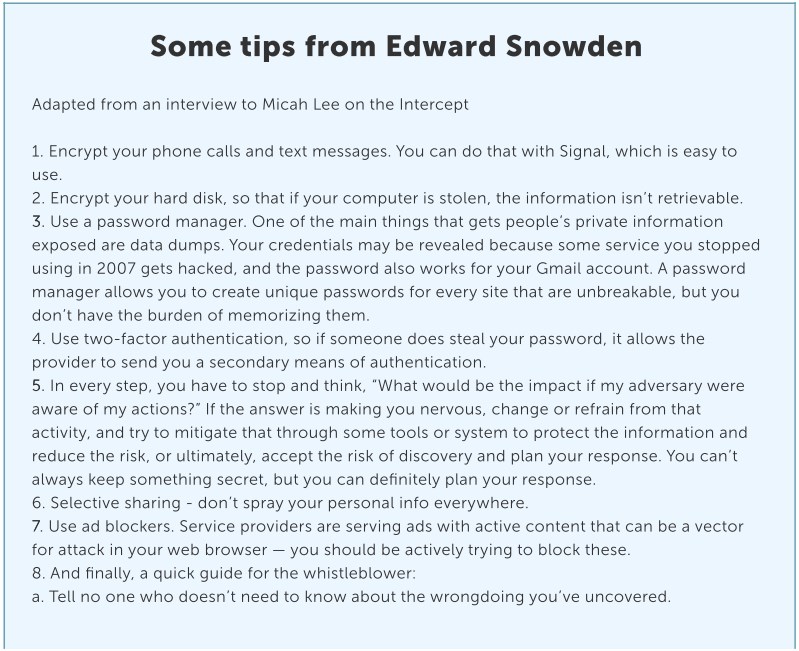

- หลีกเลี่ยงการพูดคุยกับแหล่งข่าวผ่านทางโทรศัพท์: บริษัทผู้ให้บริการโทรศัพท์มีการบันทึกข้อมูลเกี่ยวกับผู้ที่โทรออกและหมายเลขปลายทาง และยังรวมถึงตำแหน่งของอุปกรณ์ในขณะที่กำลังทำการโทร ตามกฎหมายในประเทศสหรัฐฯ และในอีกหลายประเทศ พวกเขาต้องทำการเปิดเผยข้อมูลนี้ที่พวกเขาได้ครอบครองไว้ แล้วเราจะทำอย่างไรได้บ้าง? คุณควรใช้บริการโทรศัพท์ที่มีความปลอดภัย เช่น แอพ Signal – ซึ่งได้ถูกทดสอบด้านความปลอดภัยมาแล้วอยู่บ่อยครั้ง ถึงแม้ว่าทั้งแหล่งข่าวและผู้ที่ต้องการติดต่อต่างก็ต้องดาวน์โหลดแอพพลิเคชั่นนี้ทั้งคู่ แต่ขั้นตอนต่าง ๆ จะใช้เวลาเพียงแค่ไม่กี่นาทีเท่านั้น นี่คือ คู่มือ สำหรับการใช้งาน ลองใช้งานดูว่ามีเพื่อน ๆ ของคุณที่ไม่ได้เป็นนักหนังสือพิมพ์ที่ใช้งานแอพพลิเคชั่นนี้อยู่มากเท่าใด อย่างไรก็ตามถ้าหากคุณเลือกที่จะติดต่อกับแหล่งข่าวของคุณ โปรดอย่านำโทรศัพท์มือถือเข้าไปในการประชุมที่สำคัญ ให้ทำการซื้อโทรศัพท์แบบใช้แล้วทิ้งและหาทางส่งเบอร์โทรศัพท์ให้กับแหล่งข่าวของคุณล่วงหน้า ซึ่งแหล่งข่าวของคุณจะต้องมีโทรศัพท์แบบใช้แล้วทิ้งด้วยเช่นกัน ผู้ที่มีอำนาจต่าง ๆ จะสามารถติดตามความเคลื่อนไหวของคุณผ่านสัญญาณโทรศัพท์มือถือได้ และการปฏิบัติตามที่เราได้แนะนำไปจะทำให้พวกเขาติดตามคุณได้ยากยิ่งขึ้น ซึ่งถ้าหากคุณไม่ปฏิบัติตามคำแนะนำดังกล่าว พวกเขาต้องทำเพียงแค่ขอบันทึกภาพวิดีโอ (อย่างสุภาพและอ้างกฎหมาย) จากกล้องที่ติดอยู่ในสถานที่นัดพบของคุณกับแหล่างข่าว

- เลือกใช้การส่งข้อความที่มีความปลอดภัย: การพูดคุยผ่านทางโทรศัพท์ (โทรศัพท์เคลื่อนที่และโทรศัพท์บ้าน) สามารถถูกดักฟังได้โดยผู้บังคับใช้กฎหมายและ SMS แต่ละฉบับที่ส่งจะเหมือนกับโปสการ์ด – ข้อความทั้งหมดจะถูกเปิดเผยอย่างชัดเจนเมื่อถูกดักจับได้ ดังนั้นคุณจึงควรใช้โปรแกรมส่งข้อความที่มีระบบความปลอดภัยจากต้นทางถึงปลายทาง: สัญญาณซึ่งได้ถูกกล่าวไว้ข้างต้นนี้และโทรเลขถือเป็นวิธีที่ปลอดภัยที่สุด (ถึงแม้ว่าโทรเลขและแอพพลิเคชั่น WhatsApp จะเคยถูกรบกวนหนึ่งครั้งแต่ก็มีการแก้ไขแล้ว) ผู้เชี่ยวชาญบางท่านได้กล่าวไว้ว่า คุณสามารถใช้ SMSSecure, Threema หรือแม้แต่ Whatsapp ก็ได้ Signal Protocol ได้ถูกนำมาใช้ใน WhatsApp, Facebook Messenger, และ Google Allo, ซึ่งเป็นการเข้ารหัสการสนทนา อย่างไรก็ตาม Google Allo และ Facebook Messenger ไม่ได้มีการเข้ารหัสตั้งแต่แรกหรือมีการแจ้งผู้ใช้ว่าการสนทนาไม่ได้มีการเข้ารหัสเหมือนกับใน Signal และ WhatsApp - แต่จะมีการเข้ารหัสในอีกโหมดหนึ่ง คุณควรทราบไว้ว่า Facebook เป็นเจ้าของทั้ง Facebook messenger และ WhatsApp Adium และ Pidgin เป็นระบบส่งข้อความที่ได้รับความนิยมในเครื่อง Mac และ Windows ที่รองรับการเข้ารหัสแบบ OTR (Off the Record) และ Tor – บราวเซอร์ที่มีการเข้ารหัสที่ดีที่สุดสำหรับเว็บไซต์ซึ่งเราจะกล่าวถึงต่อไปในภายหลัง (ดูวิธีการเปิดใช้ Tor ใน Adium ที่นี่ และใน Pidgin ที่นี่) ซึ่งโดยปกติแล้วคุณจะสามารถใช้ Tor Messenger ที่มีความปลอดภัยมากที่สุดในกลุ่มได้ คำแนะนำสองตัวสุดท้ายสำหรับการส่งข้อความ: ผู้เชี่ยวชาญด้านระบบรักษาความปลอดภัยของไซเบอร์ที่เราได้ไปพูดคุยด้วยได้กล่าวไว้ว่า คุณคุยคำนึงอยู่เสมอว่าข้อความของคุณได้ถูกเข้ารหัสอยู่ แต่ด้วยการที่บุคคลสองคนกำลังพูดคุยกันอยู่นั้นอาจมีใครจับจ้องอยู่ก็เป็นได้ คำแนะนำที่สองคือ คุณควรอย่าลืมที่จะลบข้อความในโทรศัพท์ของคุณ (ถึงแม้ว่ามันอาจไม่เพียงพอสำหรับการป้องกันการตรวจสอบทางกฎหมายก็ตาม) เผื่อในกรณีที่เครื่องโทรศัพท์ของคุณตกไปอยู่ในมือของผู้ที่ไม่ประสงค์ดีเพื่อเป็นการหลีกเลี่ยง ไม่ให้มีการเปิดเผยข้อความ เหล่านี้

- จงอย่าใช้ระบบแชทของบริษัทใหญ่: ไม่ควรใช้ Slack, Campfire, Skype และ Google Hangouts สำหรับการพูดคุยเรื่องส่วนตัว เนื่องจากมันง่ายมากที่จะทำการดักฟังและพวกเขายังต้องเปิดเผยข้อมูลตามคำร้องขอของศาลเพื่อใช้ในคดีต่าง ๆ ดังนั้นมันจะดีกว่าถ้าหากคุณหลีกเลี่ยงสิ่งเหล่านี้ ไม่ว่าจะใช้ในการติดต่อกับแหล่งข้อมูลหรือใช้ในการพูดคุยกับเพื่อนร่วมงานของคุณก็ตาม เมื่อคุณต้องการส่งผ่านข้อมูลที่ได้รับมาจากแหล่งข่าวของคุณซึ่งคุณต้องการปกปิดตัวตนเอาไว้ บริการ VoIP ที่ได้รับความนิยมมากมาย เช่น Jitsi จะมีฟังก์ชั่นการแชทอยู่ภายใน และโดยส่วนใหญ่แล้วจะมีคุณสมบัติคล้าย ๆ กับ Skype ซึ่งสามารถนำมาใช้แทนกันได้

- ในกรณีที่สำคัญมาก ๆ ให้ลองพิจารณาใช้ Blackphone โทรศัพท์นี้มีขีดความสามารถในการปกป้องผู้ใช้ระหว่างการใช้งานเว็บไซต์, การโทรศัพท์, การส่งข้อความและอีเมล ซึ่งเหมาะที่จะนำมาใช้แทนโทรศัพท์แบบทั่วไปมากที่สุดถ้าหากคุณกำลังพยายามที่จะเปิดโปงรัฐบาลของคุณหรือเตรียมพร้อมที่จะเผยแพร่ไฟล์ทางทหารที่เป็นความลับ นอกจากนี้ให้ลองพยายามทำโดยไม่ต้องใช้โทรศัพท์มือถือหรือเก็บโทรศัพท์เอาไว้ในกระเป๋าที่บล็อกสัญญาณ RFID ได้ ซึ่งจริง ๆ แล้วก็มีหนทางที่จะสามารถติดตาม Blackphone โดยการใช้ IMEI (ID ของโทรศัพท์มือถือ) ได้เช่นกัน

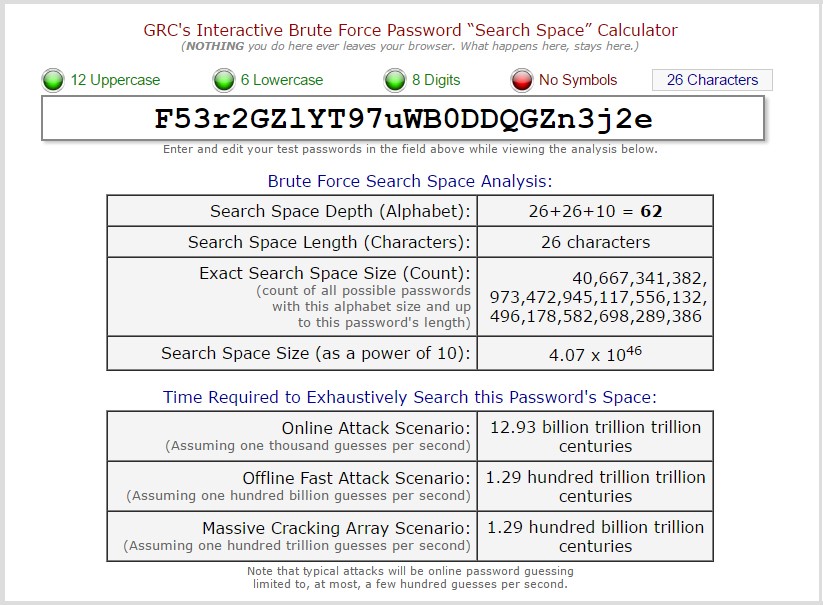

- ปกป้องข้อมูลของคุณบนเครื่องคอมพิวเตอร์: มันง่ายมากที่จะถอดรหัสผ่านโดยทั่วไปแต่จะใช้เวลาหลายปีในการถอดรหัสผ่านที่เป็นกลุ่มคำ – เช่น การนำคำแบบสุ่มมาเรียงต่อกัน เราขอแนะนำให้ลองใช้เครื่องมือสำหรับจัดการรหัสผ่านที่มีความปลอดภัย เช่น: LastPass และ 1Password และ KeePassX คุณต้องจำเพียงแค่รหัสผ่านเดียวเท่านั้นแทนที่จะต้องจำรหัสผ่านทั้งหมด และเมื่อคุณต้องการดำเนินการกับบริการที่สำคัญ เช่น อีเมล คุณไม่ต้องใช้โปรแกรมจัดการรหัสผ่าน: เพียงแค่จดจำรหัสผ่านของคุณให้ได้ ในบทสัมภาษณ์ของ Alastair Reid ใน journalism.co.uk, Arjen Kamphuis, ซึ่งเป็นผู้เชี่ยวชาญด้านระบบการรักษาความปลอดภัยของข้อมูลได้แนะนำว่า ในการเข้ารหัสฮาร์ดไดร์ฟ, อีเมล, และปลดล็อคเครื่องคอมพิวเตอร์ ผู้ใช้ควรตั้งรหัสผ่านให้มีตัวอักษรมากกว่า 20 ตัว ยิ่งรหัสผ่านยาวมากเท่าใดยิ่งยากต่อการถอดรหัสมากเท่านั้น – แต่ก็ยากสำหรับการจดจำด้วยเช่นกัน ดังนั้นเขาจึงแนะนำให้ใช้รหัสผ่านที่เป็นกลุ่มคำ "อาจเป็นได้ทุกอย่าง เช่น บรรทัดหนึ่งของบทกลอนที่คุณชื่นชอบ" "หรืออาจเป็นบรรทัดหนึ่งที่คุณเขียนขึ้นเมื่อคุณอายุได้เก้าขวบและไม่มีใครรู้” Kamphuis ได้กล่าวไว้ Reid ได้รายงานถึงการคำนวณระยะเวลาในการถอดรหัสโดยใช้ Gibson Research Corporation's password strength calculator: รหัสผ่านเช่น "F53r2GZlYT97uWB0DDQGZn3j2e" จากเครื่องสร้างรหัสผ่านแบบสุ่มดูค่อนข้างเดาได้ยาก ซึ่งจริง ๆ แล้วมันใช้เวลาถึง 1.29 แสนล้านล้านศตวรรษในการเดารหัสเมื่อซอฟต์แวร์มีอัตราเร็วในการเดารหัสที่หนึ่งล้านล้านรหัสต่อหนึ่งวินาที

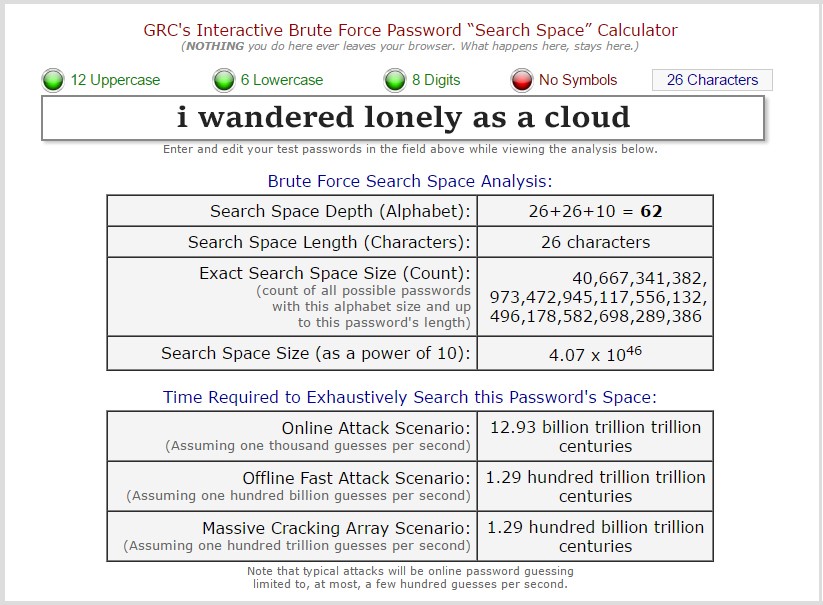

ภาพหน้าจอจาก GRC.com แสดงถึงความแตกต่างระหว่างรหัสผ่านแบบเป็นคำและรหัสผ่านแบบเป็นวลี วลีที่ว่า: "I wandered lonely as a cloud" ดูเหมือนว่าจะสามารถได้ง่ายและมีความปลอดภัยที่มากกว่า ซึ่งเมื่อใช้ซอฟต์แวร์ตัวเดียวกันในการเดารหัสจะใช้เวลา 1.24 ร้อยล้านล้านศตวรรษในการเดารหัสที่เป็นไปได้ทั้งหมด

ภาพหน้าจอจาก GRC.com แสดงถึงความแตกต่างระหว่างรหัสผ่านแบบเป็นคำและรหัสผ่านแบบเป็นวลี วลีที่ว่า: "I wandered lonely as a cloud" ดูเหมือนว่าจะสามารถได้ง่ายและมีความปลอดภัยที่มากกว่า ซึ่งเมื่อใช้ซอฟต์แวร์ตัวเดียวกันในการเดารหัสจะใช้เวลา 1.24 ร้อยล้านล้านศตวรรษในการเดารหัสที่เป็นไปได้ทั้งหมด - ระบบการยืนยันตัวตนแบบสองชั้น ถือเป็นไอเดียที่ดี ในระบบการยืนยันตัวตนแบบสองชั้นทั่วไปนั้น คุณจะลงชื่อเข้าใช้ด้วยรหัสผ่านของคุณและคุณจะได้รับรหัสผ่านตัวที่สองผ่านทางข้อความไปยังสมาร์ทโฟนของคุณ คุณสามารถใช้ Yubikey และโทเค็นที่เป็นฮาร์ดแวร์ในการเก็บรักษาไฟล์ที่มีความสำคัญบนเครื่องคอมพิวเตอร์ของคุณ สำหรับข้อมูลเพิ่มเติม โปรดอ่านที่ กฎเหล็ก 7 ข้อสำหรับความปลอดภัยของรหัสผ่าน.

- ตั้งให้เครื่องคอมพิวเตอร์ทำการตรวจสอบไฟล์ที่น่าสงสัย/ไฟล์ที่แนบมา: วิธีที่ง่ายที่สุดที่มัลแวร์และสปายแวร์จะแพร่กระจายออกไปนั้นคือทาง USB หรือผ่านไฟล์ที่แนบและลิงก์อีเมล เราจึงขอแนะนำให้คุณใช้เครื่องคอมพิวเตอร์ที่ว่างเปล่าหนึ่งเครื่องในการตรวจสอบอันตรายเหล่านี้ภายใต้การควบคุม ด้วยคอมพิวเตอร์เครื่องนี้คุณจะสามารถใช้ USB และดาวน์โหลดไฟล์จากอินเตอร์เน็ตได้ แต่อย่าทำการโอนไฟล์นี้ไปยังเครื่องคอมพิวเตอร์ที่คุณใช้ประจำหรือใช้ USB ซ้ำ

- วิธีการซื้อเครื่องคอมพิวเตอร์ที่มีความปลอดภัย: ผู้เชี่ยวชาญด้านความปลอดภัย Arjen Kamphuis ได้แนะนำให้ซื้อ IBM ThinkPad X60 หรือ X61 ก่อนปี 2009 นี่เป็นเครื่องคอมพิวเตอร์แบบพกพาที่ทันสมัยเดียวที่มาพร้อมกับระบบซอฟต์แวร์ที่ทันสมัย ซึ่งให้ผู้ใช้สามารถแทนที่ซอฟต์แวร์ระดับกว่าได้ สิ่งที่สำคัญอย่างหนึ่งที่คุณควรพิจารณาคือ คุณไม่ควรซื้อเครื่องคอมพิวเตอร์ของคุณผ่านทางออนไลน์เนื่องจาก มันอาจถูกดักกลางทางระหว่างการจัดส่ง Kamphuis ได้แนะนำให้ซื้อคอมพิวเตอร์เครื่องนี้จากร้านค้ามือสองด้วยเงินสด นอกจากนี้เขายังได้แนะนำว่าคุณควรถอดอุปกรณ์เชื่อมต่อต่าง ๆ ออกทั้งหมด: ถอด Ethernet, โมเด็ม, ความสามารถในการเชื่อมต่อ Wi-Fi หรือ Bluetooth โดยส่วนตัวแล้วผมรู้จักกับผู้เชี่ยวชาญด้านความปลอดภัยที่ไม่ไว้วางใจเครื่องคอมพิวเตอร์เช่นนี้

ThinkPad X60อย่าซื้อผ่านออนไลน์ - ห้ความรู้กับแหล่งข่าวของคุณ: มันเป็นไปได้ที่ว่า ก่อนที่ข้อมูลอันมีค่าจะมาถึงคุณมันก็สายเกินไปแล้ว แหล่งข้อมูลของคุณอาจทิ้งร่องรอยและหลักฐานทั้งหมดให้สามารถติดตามได้ แต่สิ่งที่จำเป็นนอกเหนือจากการเก็บรักษาข้อมูลเมื่อมาอยู่ในมือของคุณแล้วก็คือ การสอนแหล่งข่าวของคุณให้ทราบถึงวิธีการซ่อนข้อมูล: เก็บเอาไว้อย่างปลอดภัยและติดต่ออย่างปลอดภัยผ่านอุปกรณ์ที่มีความปลอดภัย ผู้คนส่วนใหญ่ไม่ทราบถึงวิธีการจัดการกับข้อมูลที่มีความบอบบางและสิ่งที่พวกเขาต้องเผชิญเมื่อกำลังติดต่ออยู่กับคุณ

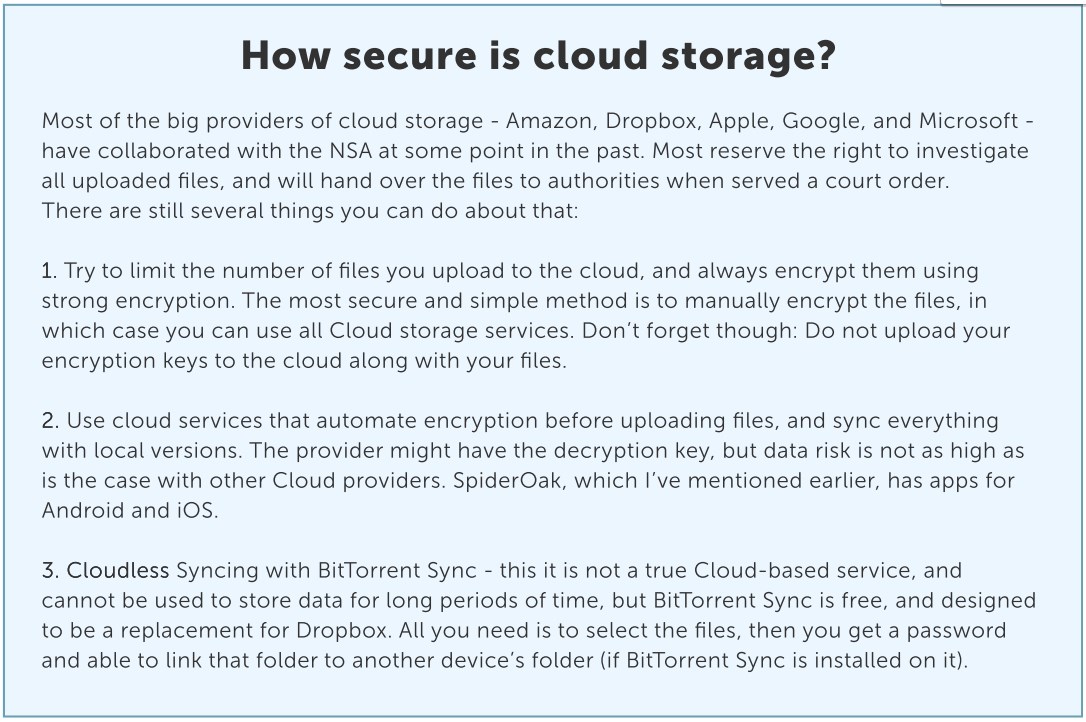

- ใช้ระบบที่มีความปลอดภัยสำหรับการรับไฟล์: ใช้อย่างอื่นที่ได้รับความนิยมน้อยกว่าแต่มีความปลอดภัยมากกว่า Dropbox หรือ Google Drive เช่น SecureDrop เป็นระบบที่ให้คุณสามารถรับไฟล์จากแหล่งข้อมูลนิรนามและมีการตรวจสอบความปลอดภัยของไฟล์ Edward Snowden ได้ให้คำจำกัดความของ Dropbox ว่าเป็น "hostile to privacy" และแนะนำให้ใช้ Spideroak แทน OnionShare เป็นบริการฟรีอีกอย่างหนึ่งที่ช่วยให้การถ่ายโอนไฟล์เป็นเรื่องที่ง่ายและไม่มีการเปิดเผยตัวตน

- จงอย่างเขียนเป็นโน๊ต – ไม่ว่าจะบนเครื่องคอมพิวเตอร์หรือบนปฏิทินหรือรายชื่อผู้ติดต่อบนโทรศัพท์หรือเครื่องคอมพิวเตอร์หรือบนคลาวด์ – จงอย่าบันทึกชื่อ, เบอร์โทรศัพท์, อีเมล์ หรือชื่อผู้ใช้ของแหล่งข่าวของคุณ

- ใช้สายตาในการติดตาม: ในช่วงการเดินทางไปยังการประชุมที่มีความสำคัญ โปรดหลีกเลี่ยงการเดินทางโดยใช้ระบบขนส่งสาธารณะและแนะนำให้แหล่งข่าวของคุณทำเหมือนกัน คุณควรหลีกเลี่ยงการพบปะกันในสถานที่ เช่น ศูนย์การค้าสมัยใหม่ซึ่งมีกล้องวงจรปิดติดอยู่ทุกที่

- หลีกเลี่ยงโซเชียลมีเดีย: บางคนต้องการที่จะเป็นบุคคลที่ไร้ตัวตนอย่างสมบูรณ์ ถ้าหากมีเหตุผลบางอย่างที่ทำให้คุณต้องการหายตัวไปจากโลกนี้โดยที่ไม่คงเหลือโปรไฟล์ไว้ในโซเชียลมีเดีย จงลบบัญชีโซเชียลมีเดียทั้งหมดของคุณออกไปให้หมด ซึ่งการลบจะแตกต่างจากการ ‘deactivating’ ที่ยังคงมีการเก็บข้อมูลของคุณเอาไว้และสามารถเปิดใช้งานใหม่ได้

- มีเพื่อนเป็นแฮ็คเกอร์: สิ่งนี้จะช่วยไม่ให้คุณทำสิ่งที่ผิดพลาดได้ อีกทั้งยังช่วยคุณประหยัดเวลาและมีข้อมูลด้านเทคโนโลยีใหม่ ๆ ให้คุณได้อัพเดท

- วิธีการชำระเงิน: จ่ายทุกอย่างเป็นเงินสดหรือใช้ Bitcoins – ทำการซื้อแบบไม่ต้องบอกชื่อ (ใช้คู่มือ Business Insider นี้เป็นคำแนะนำ) – และถ้าหากคุณมีใครที่คอยรับเงินอยู่ปลายทาง ให้ใช้ Darkcoin นอกจากนี้คุณยังสามารถใช้บัตรเครดิตแบบชำระเงินล่วงหน้าจากร้านค้าออนไลน์ได้เช่นกัน

- จดอย่างชาญฉลาด: ถ้าหากคุณจดข้อมูลไว้บนกระดาษที่เรียกว่าจดโน๊ต ให้คุณทำลายกระดาษใบนั้นทิ้งทันที

3. จะปกปิดตัวตนของคุณบนโลกออนไลน์ได้อย่างไร

นอกเหนือจากการติดต่อกับแหล่งข่าวของคุณอย่างระมัดระวังและทำการปกป้องข้อมูลสำคัญที่คุณมีแล้ว คุณควรหลีกเลี่ยงไม่ให้ถูกติดตามในขณะที่กำลังใช้งานอินเตอร์เน็ต พฤติกรรมบนโลกออนไลน์สามารถเปิดเผยหรือบอกใบ้บางอย่างถึงสิ่งที่คุณกำลังทำอยู่ได้ หรือที่แย่กว่านั้นคือมันสามารถเปิดเผยหรือบอกใบ้เกี่ยวกับตัวตนของแหล่งข่าวของคุณได้ นี่คือกฎเหล็กสำหรับการใช้งานอินเตอร์เน็ตอย่างปลอดภัยและในบทถัดไปจะเป็นการทำบัญชีอีเมลของคุณให้ปลอดภัย:

- โหมดใช้งานเว็บบราวเซอร์แบบ Private: มีสองวิธีการในการปกปิดตัวตนของคุณในขณะที่กำลังใช้งานเว็บไซต์ วิธีแรกซึ่งเป็นวิธีการที่ง่ายและได้รับความนิยมมากที่สุด แต่ไม่มีประสิทธิภาพคือการใช้โหมด private ที่มีอยู่ในบราวเซอร์เกือบทุกชนิด ซึ่งประวัติการใช้งานเว็บไซต์ของคุณจะไม่ถูกบันทึกถ้าหากคุณใช้โหมดนี้ และเทคโนโลยีพื้นฐานที่ใช้ในการติดตาม ซึ่งผู้ที่ทำการโฆษณาใช้อยู่ เช่น คุกกี้ HTTP จะถูกป้องกันไม่ให้สร้างโปรไฟล์ของคุณอย่างละเอียด โหมดนี้จะเน้นไปในด้านความเป็นส่วนตัวมากกว่า: มันจะซ่อนประวัติการใช้งานของคุณจากสมาชิกในครอบครัวคนอื่นที่สามารถเข้าใช้งานเครื่องคอมพิวเตอร์ของคุณได้ อย่างไรก็ตามจะยังมีการตรวจพบ IP address ของคุณอยู่และข้อมูลเกี่ยวกับเว็บไซต์ทั้งหมดที่คุณได้ไปเยี่ยมชมจะถูกแสดงไว้ที่ ISP ของคุณ

- ใช้บราวเซอร์ทางเลือกอื่น: บราวเซอร์ เช่น Dooble, Comodo Dragon หรือ SRWare Iron ซึ่งได้เน้นไปที่ความเป็นส่วนตัวของผู้ใช้จะมีความสามารถที่ค่อนข้างจำกัด คุณสามารถมีความเป็นส่วนตัวในระดับเดียวกันกับการใช้บราวเซอร์เหล่านี้ได้ด้วยการลบเพียงแค่คุกกี้ - โค้ดขนาดเล็กที่ได้ถูกดาวน์โหลดมาไว้บนเครื่องคอมพิวเตอร์ของคุณผ่านทางเว็บไซต์ที่คุณไปเยี่ยมชม ซึ่งทำหน้าที่ในการเฝ้าดูกิจกรรมการใช้งานของคุณและในบางครั้งก็มีการติดตามเนื้อหาที่คุณได้เข้ารับชม; อีกวิธีการหนึ่งในการปกปิดตัวตนของคุณคือการปิดการตั้งค่าการระบุตำแหน่งของบราวเซอร์และติดตั้งฟังก์ชั่นต่าง ๆ ที่ช่วยในการปกปิดตัวตน สำหรับการตรวจดูว่าคุณได้ปิดการทำงานของคุกกี้ทั้งหมดแล้วหรือยัง คุณสามารถใช้แอพพลิเคชั่น CCleaner ซึ่งสามารถจัดการกับคุกกี้ Flash ได้เช่นกัน อย่างไรก็ตามไม่มีบราวเซอร์ใดที่มีการเข้ารหัสอย่างสมบูรณ์ มีบราวเซอร์มาตรฐานแบบเดียวที่ช่วยในการปกป้องความเป็นส่วนตัวได้อย่างครอบคลุมคือ บราวเซอร์ Tor Tor มีรูปลักษณ์ที่ไม่สวยงามและทำงานช้า แต่มันจะช่วยปกป้องคุณและแหล่งข่าวของคุณ ผมจะอธิบายเพิ่มเติมเกี่ยวกับสิ่งนี้ในส่วนต่อไป

- TOR: บราวเซอร์ที่ “มีชื่อในด้านไม่ดี” ซึ่งได้ถูกพัฒนาขึ้นโดย US Navy จะให้คุณสามารถทำงานได้ในระบบเน็ตเวิร์คที่ถูกซ่อนไว้ เพื่อทำการสื่อสารแบบเป็นส่วนตัวและตั้งเว็บไซต์ได้แบบไม่ต้องเปิดเผยตัวตน บราวเซอร์ของ Tor ซึ่งสามารถดาวน์โหลดได้ที่ Torproject.org จะทำให้การติดตามกิจกรรมต่าง ๆ บนอินเตอร์เน็ตของคุณหรือการระบุพิกัดการใช้งานของคุณโดยรัฐบาลหรือ ISP เป็นเรื่องที่ยากมาก ข้อด้อยเพียวอย่างเดียวคือมันทำงานได้ช้าและดูอุ้ยอ้ายในบางครั้ง – แต่สิ่งนี้ได้เกิดขึ้นเพราะ Tor จะส่งต่อข้อมูลของคุณแบบสุ่มผ่านทางตัวทวนสัญญาณที่มีการเข้ารหัส 3 ตัวที่กระจายอยู่ทั่วโลก ก่อนที่ข้อมูลจะถูกส่งมาถึงคุณ คุณ

ตัวเลือกอีกตัวหนึ่งที่เกี่ยวข้องกับ Tor คือการดาวน์โหลด Whonix ซึ่งเป็นระบบปฏิบัติการที่มีความปลอดภัยที่ได้เน้นเกี่ยวกับความเป็นส่วนตัว มันทำหน้าที่เป็นประตูไปสู่ Tor และอนุญาตให้มีการเชื่อมต่อกับเว็บไซต์ของ Tor และผู้ใช้ได้เท่านั้น แต่ Tor OS ที่ได้รับความนิยมมากที่สุดคือ Tails (The Amnesiac Incognito Live System) Tails สามารถถูกเรียกใช้งานได้จากตัวเก็บข้อมูล USB หรือ DVD และมีการปกปิดข้อมูลทั้งหมด Edward Snowden เป็นผู้ที่ชื่นชอบซอฟต์แวร์ชนิดนี้ Qubes เป็นอีก OS หนึ่งที่รองรับ Whonix และ Snowden ได้เป็นผู้แนะนำ - search engines ทางเลือก: Google ซึ่งเป็น search engine ที่ได้รับความนิยมมากที่สุดจะทำการบันทึกประวัติการค้นหาย้อนหลังของคุณเพื่อให้ได้ผลลัพธ์ที่มีประสิทธิภาพมากที่สุด ถ้าหากคุณต้องการปิดกิจกรรมนี้ คุณควรคลิกที่: Search Tools > All Results > Verbatim หรือทำการล็อกอินไปยังบัญชี Google ของคุณบน www.google.com/history หารายการค้นหาที่คุณต้องการลบออก และคลิกที่ปุ่ม ‘Remove Items’

DuckDuckGo ซึ่งเป็น search engine ที่ไม่มีการบันทึกข้อมูลของคุณแต่เพื่อเป็นการหลีกเลี่ยงการถูกเฝ้าดูอย่างสมบูรณ์ คุณควรใช้ search engine ที่มีชื่อว่า DuckDuckGoแต่ถ้าหากคุณไม่สามารถเลิกใช้ Googleได้ ลองดาวน์โหลด Searchlinkfix มาเพื่อกำจัด URL Trackers ที่มีอยู่

- ทำการจัดการกับหน่วยความจำ "ระยะสั้น" ของเครื่องคอมพิวเตอร์โดยตรง: อีกวิธีการหนึ่งที่จะปิดไม่ให้มีการเฝ้าดูการใช้งานอินเตอร์เน็ตของคุณคือการลบ DNS (domain name system) cache ซึ่งคุณสามารถทำการลบได้โดยใช้ คำสั่งง่าย ๆ ในระบบปฏิบัติการ ปิดและเปิดเราท์เตอร์ใหม่ – ซึ่งบางครั้งมี DNS cache – หรือการปิดและเปิดเครื่องคอมพิวเตอร์สามารถเป็นการรีบูท DNS cache ได้ถ้าหากเราท์เตอร์ยังคงมีหลงเหลืออยู่

- พยายามหลีกเลี่ยงการใช้ HTML Web Storage - Web Storage เป็นสิ่งที่มีอยู่ใน HTML5 ซึ่งจะไม่เหมือนกับคุกกี้ ข้อมูลที่ถูกเก็บไว้จะไม่สามารถเรียกดูหรือเลือกลบออกได้ Web storage ได้ถูกเปิดใช้งานตั้งแต่เริ่มต้นอยู่แล้ว ดังนั้นถ้าหากคุณใช้ Internet Explorer หรือ Firefox ให้ทำการปิดฟังก์ชั่นนี้ นอกจากนี้คุณยังสามารถใช้ add-on สำหรับ Chrome ในการลบข้อมูลที่ถูกจัดเก็บไว้ได้แบบอัตโนมัติ

- ใช้ VPN: ตามที่ได้กล่าวไปแล้ว ISP ของคุณสามารถเฝ้าดูเว็บไซต์ที่คุณไปเยี่ยมชมได้และผู้ที่ต้องการทราบถึงสิ่งที่คุณทำอยู่จะสามารถดักจับข้อมูลของคุณได้ เพื่อเป็นการปกป้องข้อมูลเข้าและออกทั้งหมดของคุณ มันเป็นเรื่องที่จำเป็นมากที่จะใช้ VPN (สำหรับคำอธิบายแบบสมบูรณ์ คลิกที่นี่) VPN จะเข้ารหัสการสื่อสารทั้งหมดของคุณ เพื่อให้ ISP หรือ ฝ่ายสืบราชการลับต่าง ๆ ที่คอยดักจับข้อมูลของคุณอยู่แถว ๆ Wi-Fi ของร้านกาแฟที่คุณชื่นชอบไม่สามารถทราบได้ว่าคุณกำลังส่งอีเมลไปให้ใคร หรือคุณกำลังทำอะไรอยู่ เป็นต้น การใช้ VPN ได้รับความนิยมในกลุ่มผู้ที่ต้องการรับชมภาพยนตร์จาก Netflix แบบเต็มภายนอกประเทศสหรัฐอเมริกา แต่ก็ไม่ใช่ทุก VPN ที่เหมาะสำหรับนักหนังสือพิมพ์ ซึ่งจริง ๆ แล้ว VPN สำหรับนักหนังสือพิมพ์ไม่จำเป็นต้องเป็นตัวที่รวดเร็วที่สุดหรือมีบริการช่วยเหลือที่ดีที่สุด แต่มันจะต้องสามารถเป็นที่ไว้วางใจได้ว่าจะไม่มีการเก็บบันทึกการใช้งาน VPN – นั่นคือมันจะไม่สามารถบอกได้ว่าคุณคือใคร และคุณได้ไปเยี่ยมชมที่เว็บไซต์ใดบ้าง VPN ที่มีความปลอดภัยที่สุดจะอยู่ในกลุ่มบริษัทที่ไม่ได้อยู่ในประเทศ “14 Eyes" ซึ่งมีการอนุญาตให้เครือข่ายด้านการข่าวสามารถจัดเก็บและแชร์ข้อมูลระหว่างกันได้ ซึ่งประเทศแรกที่อยู่ในกลุ่มนี้คือ USA ดังนั้นบริษัท VPN ที่อยู่ในเขตการปกครองของกลุ่มประเทศสหภาพโซเวียตจะได้เปรียบมากกว่าเนื่องจากศาลของพวกเขาจะไม่สามารถส่งคำสั่งสารไปเพื่อขอข้อมูลที่มีการจัดเก็บโดยบริษัทในท้องถิ่นได้ง่ายนัก ไม่ว่าข้อมูลนั้นจะเกี่ยวข้องกับประชาชนในประเทศหรือชาวต่างชาติก็ตาม ที่นี่ คุณจะพบกับลิสต์ของบริการ VPN 5 แห่ง ที่มีความโดดเด่นในด้านความเป็นส่วนตัวของผู้ใช้และผู้ให้บริการเหล่านี้ได้อยู่นอกขอบเขตของประเทศในกลุ่ม "14 Eyes" ถึงแม้ว่ารัฐบาลจะออกค้นหาข้อมูลในทราฟฟิกที่ถูกปกป้องโดย VPN คุณยังสามารถ VPN แบบล่องหน เช่น TorGuard เพื่อรับมือกับสิ่งเหล่านี้ได้ ไม่ว่าจะเป็นการปิดบังข้อมูลอะไรบางอย่างโดยทางรัฐบาลหรือเพียงแค่ทำการสอดส่องในสิ่งที่คุณกำลังทำอยู่ก็ตาม Tor และ VPN จะปกป้องคุณได้อย่างสมบูรณ์เมื่อมีผู้ที่พยายามจะดึงประวัติการใช้งานอินเตอร์เน็ตของคุณเพื่อที่จะสร้างโครงร่างของคุณขึ้นมา

อันดับผู้ให้บริการคะแนนของเราส่วนลดไปที่เว็บไซต์

อันดับผู้ให้บริการคะแนนของเราส่วนลดไปที่เว็บไซต์ - ซ่อมการรั่วไหลของ DNS: การใช้ VPN ไม่ได้เป็นการปกป้องคุณโดยสมบูรณ์เนื่องจาก DNS Traffic อาจบอกใบ้ได้ถึงตัวตนของคุณ DNSLeakTest.com จะช่วยคุณตรวจสอบหาการรั่วไหลดังกล่าวได้ ถ้าหากมีการตรวจพบว่า DNS เป็นของ VPN ของคุณ คุณสามารถสบายใจได้ แต่ถ้าหากมีการตรวจพบว่า DNS เป็นของ ISP นั่นจะหมายความว่าคุณไม่ได้อยู่ในสถานะนิรนาม ถ้าหากเกิดกรณีเช่นนี้ขึ้น คุณสามารถดูสิ่งที่ควรทำได้ ที่นี่

- Virtual Machines สิ่งนี้จะเป็นเหมือนเครื่องคอมพิวเตอร์เครื่องที่สอง (แบบเสมือน) ที่มีการทำงานเป็นเหมือนแอพพลิเคชั่นตัวหนึ่งในระบบปฏิบัติการของคุณ คุณสามารถดาวน์โหลดไฟล์หรือเปิดลิก์ได้เหมือนกับเครื่องคอมพิวเตอร์อีกเครื่องหนึ่งที่ไม่เกี่ยวข้องกัน เพื่อให้เครื่องคอมพิวเตอร์ของคุณไม่ต้องเผชิญกับมัลแวร์หรือสปายแวร์โดยตรง ซอฟต์แวร์ Virtualization เช่น VirtualBox ควรถูกเปิดโดยใช้ระบบปฏิบัติการที่มีความปลอดภัย การดาวน์โหลดไฟล์จะมีการดำเนินการผ่านการเชื่อมต่อทางอินเตอร์เน็ตของ virtual machine; หลังจากที่ใช้งานไฟล์แล้ว คุณจะต้องทำการลบไฟล์ออกไป – และขึ้นอยู่กับว่าคุณกำลังเผชิญหน้าอยู่กับใคร บางทีคุณควรลบไฟล์ออกไปพร้อมกับเครื่องของคุณด้วยก็ได้

พร็อกซี่เซิฟเวอร์ HMA ฉันจะซ่อนคุณไว้ ถ้าหากคุณจะซ่อนฉันไว้เช่นกัน

- พร็อกซี่เซิฟเวอร์: เหมือนกับในเคสของ virtual machines กิจกรรมของคุณจะถูกเคลื่อนย้ายไปยัง “พื้นที่อื่น” และให้คุณได้รอดพ้นจากการถูกสอดแนมหรือการโจมตีต่าง ๆ โดยพร็อกซี่เซิฟเวอร์จะนำ IP address ของพวกเขามาแทนที่ของคุณ ซึ่งสามารถทำให้ผู้คนสามารถเข้าใจผิดคิดว่าคุณอยู่ในประเทศอื่นได้ เช่น HideMyAss.com/proxy, Psiphon (โอเพ่นซอร์ส) และ JonDonym ทั้งหมดนี้จะมีบริการที่คล้ายคลึงกัน ผู้เชี่ยวชาญบางคนได้กล่าวไว้ว่า สิ่งนี้ควรถูกนำมาใช้กับ VPN และ/หรือ Tor เพื่อยกระดับความปลอดภัยให้สูงยิ่งขึ้น แต่ก็มีผู้เชี่ยวชาญบางคนที่ผมได้พูดคุยด้วยได้กล่าวไว้ว่า ถ้าหากคุณใช้ Tor แล้ว คุณจะปลอดภัยอยู่ในระดับมากที่สุดเท่าที่สามารถเป็นได้

- ส่วนเพิ่มเติม 3 แบบ ที่สามารถยกระดับความปลอดภัยของคุณได้: ในการตรวจสอบว่าโปรโตคอลของอินเตอร์เน็ตที่คุณใช้งานอยู่เป็นแบบ https คุณสามารถติดตั้งส่วนเพิ่มเติมที่เรียกว่า HTTPS Everywhere โดยใช้ Electronic Frontier Foundation's (EFF) ซึ่งเป็นหนึ่งในองค์กรที่ให้เงินทุนสนับสนุนโปรเจ็ค Tor มีผู้เชี่ยวชาญด้านไซเบอร์หลายคนที่แนะนำให้ใช้ส่วนเพิ่มเติมนี้ ซึ่งมันจะช่วยยืนยันว่าเว็บไซต์ที่คุณกำลังเข้าเยี่ยมชมมีการใช้โปรโตคอลที่มีความปลอดภัย ซึ่งไม่ได้รับเป็นการรับประกันได้ว่าจะสามารถต้านทางได้ทุกสิ่ง แต่สิ่งนี้ก็ยังดีกว่าโปรโตคอลที่ไม่มีการเข้าหรัส ส่วนเพิ่มเติมประเภทที่สองจะควบคุมข้อมูลที่ javaScript ได้ทาการกเปิดเผยไปเว็บไซต์ (ในการที่จะพัฒนาประสบการณ์การใช้งานเว็บไซต์) ตัวเลือกสองตัวที่ได้รับความนิยมได้แก่ ScriptSafe และ NoScript ส่วนเพิ่มเติมอีกตัวหนึ่งได้แก่บราวเซอร์ ซึ่งจะช่วยแสดงให้เห็นว่ามีใครที่กำลังติดตามคุณอยู่บ้างในกลุ่ม 2,000 บริษัทนี้ และจะให้คุณได้บล็อคเว็บไซต์ที่ไม่ต้องการออกไป มันอาจดูดีแต่คุณก็ยังไม่สามารถบล็อค NSA ออกไปด้วยวิธีนี้ได้ Privacy badger ซึ่งเป็นโปรเจ็คของ EFF ก็ทำงานในลักษณะเดียวกัน

4. การทำอีเมลของคุณให้ปลอดภัย

คุณจะปกป้องอีเมลของคุณเองได้อย่างไร? แต่ปัญหาเกี่ยวกับการรักาความลับของอีเมลนั้นเป็นเรื่องที่ยากยิ่งกว่า: Google และ Microsoft จะส่งอีเมลของคุณให้กับเจ้าหน้าที่ทางการเมื่อพวกเขาได้รับการร้องขอ แล้วคุณจะควรทำอย่างไร?

- ส่วนเพิ่มเติมที่ทำให้ปลอดภัยยิ่งขึ้น: วิธีการที่ง่ายที่สุดในกรณีที่คุณใช้บริการอีเมลทางเว็บไซต์ทั่วไป เช่น Yahoo และ Google คือ ทำการติดตั้งปลั๊กอินสำหรับบราวเซอร์ที่มีชื่อว่า Mailvelope และตรวจสอบให้มั่นใจว่าผู้ที่รับอีเมลปลายทางมีปลั๊กอินนี้เช่นกัน ปลั๊กอินนี้จะทำการเข้ารหัส (และถอดรหัส) อีเมล โดยสำหรับ Gmail จะใช้ SecureGmail ซึ่งสามารถทำหน้าที่ได้คล้ายกัน อีเมลที่ถูกส่งผ่านปลั๊กอินนี้จะถูกเข้ารหัสและ Google จะไม่สามารถถอดรหัสได้ ทางเลือกอีกวิธีหนึ่งคือการใช้ “Encrypted Communication” ซึ่งเป็นส่วนเพิ่มเติมสำหรับ Firefox ที่ใช้งานได้ฟง่าย โดยคุณต้องตั้งรหัสผ่านที่ให้ผู้รับสามารถถอดรหัสได้ – แต่อย่าส่งรหัสผ่านนี้ไปทางอีเมล

- ผู้ให้บริการอีเมลที่มีความปลอดภัย: Hushmail เป็นตัวอย่างของบริการอีเมลที่มีระบบความปลอดภัยที่ดีกว่าผู้ให้บริการทั่วไปที่เราใช้งาน แต่ผู้ให้บริการรายนี้ก็สามารถถูกบังคับให้ส่งข้อมูลอีเมลให้กับรัฐบาลสหรัฐตามคำสั่งศาล และพวกเขาได้มีการบันทึก IP address เอาไว้ด้วย ผู้ให้บริการอีเมลอีกรายหนึ่งที่มีฟีเจอร์สและระดับของความปลอดภัยที่คล้ายคลึงกันคือ Kolab Now ซึ่งพวกเขาได้มีการจัดเก็บข้อมูลเอาไว้เป็นพิเศษที่สวิตเซอร์แลนด์

- Disposable Email Addresses (DEA's): นี่เป็นอีเมลที่ถูกสร้างขึ้เพื่อใช้ในวัตถุประสงค์หนึ่ง ๆ เท่านั้น ซึ่งสามารถปกปิดตัวตนได้อย่างสมบูรณ์และจะมีการลบอีเมลในทันทีหลังจากการใช้งาน โดยวิธีการนี้ได้ถูกใช้อย่างแพร่หลายเมื่อทำการลงทะเบียนใช้บริการต่าง ๆ เพื่อหลีกเลี่ยงสแปม อย่างไรก็ตามผมก็ไม่ขอแนะนำให้นักหนังสือพิมพ์ใช้วิธีการนี้สื่อสารกับแหล่งข่าวเนื่องจากความปลอดภัยไม่ใช่จุดแข็งที่สุดของวิธีการนี้ นอกจากนี้ยังมีอีเมลชั่วคราวอยู่อีกมากมาย แต่ British Guardian ก็ได้แนะนำ Guerrilla Mail และ Mailinator การใช้ Guerrilla Mail ใน Tor Browser จะช่วยให้คุณมั่นใจได้ว่า พวกเขาจะไม่สามารถเชื่อมโยง IP ของคุณกับอีเมลของคุณได้ และถ้ายิ่งคุณใช้ซอฟต์แวร์สำหรับการเข้ารหัสอีเมล เช่น GnuPG บน Tor คุณก็อยู่ในสภาวะปลอดภัยแล้ว

- เข้ารหัสอีเมลของคุณ: Wired ได้รับคำแนะนำนี้มาจาก Micah Lee ซึ่งเป็นนักเทคโนโลยีที่เน้นด้านข้อมูลส่วนบุคคลและได้ทำงานร่วมกับ EFF และ First Look Media (นี่คือบทสัมภาษณ์ของ Lee กับ Edward Snowden): การเข้ารหัสข้อความด้ว webmail อาจเป็นเรื่องที่ยาก และผู้ใช้ต้องทำการคัดลอกและวางข้อความไปยังหน้าต่างข้อความ แล้วจึงใช้ PGP ในการสับเปลี่ยนลำดับตัวอักษร (PGP - Pretty Good Privacy – เป็นโปรแกรมเข้ารหัสที่มีการเข้ารหัสสำหรับข้อมูลส่วนบุคคลและการระบุตัวตนสำหรับการสื่อสารด้วยข้อมูล) นี่จึงเป็นเหตุผลที่ Lee ได้แนะนำให้ใช้อีเมลที่แตกต่างออกไปโดยใช้ผู้ให้บริการอีเมลที่ให้ความสำคัญกับความเป็นส่วนตัว เช่น Riseup.net, Mozilla email app Thunderbird, ปลั๊กอินสำหรับการเข้ารหัส Enigmail, และปลั๊กอินอีกตัวหนึ่งที่มีชื่อว่า TorBirdy ที่จะทำการโยงข้อความผ่านทาง Tor ตามที่ Reid ได้ชี้ให้เห็นในบทสัมภาษณ์ของ Kamphuis ใน journalism.co.uk, Greenwald เกือบทำเรื่องเกี่ยวกับ NSA สูญหายเนื่องจากเขาเพิกเฉยต่อคำแนะนำของ Snowden เกี่ยวกับการเข้ารหัสอีเมล ซึ่งถ้าหากคุณต้องการเรื่องราวที่จะถูกจารึกไว้ในประวัติศาสตร์แล้ว มันก็เหมาะสมที่ต้องการความปลอดภัย Kamphuis เห็นด้วยว่า PGP สามารถไว้วางใจได้ ซึ่งเขาและ Reid ต่างก็ได้อธิบายเกี่ยวกับการเข้ารหัส PGP ไว้ว่า คุณมีคีย์สาธารณะเหมือนกับหมายเลขโทรศัพท์ของคุณ และมีคีย์ส่วนตัว ซึ่งคีย์สาธารณะสามารถไปอยู่บนหน้า Twitter, นามบัตร, เว็บไซต์ และที่ต่าง ๆ ที่งานของคุณถูกเผยแพร่ แต่สำหรับคีย์ส่วนตัวแล้วคุณจะต้องเก็บเอาไว้ให้ปลอดภัยเหมือนกับข้อมูลที่สำคัญอื่น ๆ ของคุณ เมื่อแหล่งข่าวต้องการส่งข้อมูลมาให้คุณ พวกเขาจะใช้คีย์สาธารณาเพื่อเข้ารหัสอีเมลของพวกเขา โดยที่จะมีเพียงแค่คีย์ส่วนตัวของคุณเท่านั้นที่จะสามารถปลดล็อคนี้ได้ Kamphuis ได้แนะนำ GNU Privacy Guard ซึ่งเป็นเวอร์ชั่นแบบโอเพ่นซอร์สของ PGP ที่ง่ายต่อการติดตั้งและมีการช่วยเหลือจากกลุ่ม สำหรับการเข้ารหัสไฟล์, ข้อมูล และฮาร์ดไดร์ฟ เขาแนะนำให้ลองดูที่ eBook ฟรี “Information security for journalists”, ซึ่งถูกเผยแพร่โดย Silkie Carlo และถูกเผยแพร่ผ่าน CIJ ซึ่งได้อธิบายถึงกระบวนการอย่างละเอียด ถ้าหากคุณเลือกที่จะทำการเข้ารหัสตัวข้อความโดยไม่สนใจเกี่ยวกับผู้ให้บริการอีเมล การทำเป็นไฟล์ zip พร้อมกับใส่รหัสผ่านถือเป็นไอเดียที่ดีอีกอย่างหนึ่ง และ 7ZIP เป็นเครื่องมือที่ได้รับการแนะนำสำหรับทำในสิ่งนี้

- กลับไปสู่ขั้นพื้นฐาน: ใช่ ผมทราบดีว่านี่เป็นการย้อนกลับไปสู่เรื่องความปลอดภัยของอีเมล 101 – โปรดพยายามหลีกเลี่ยงการถูกหลอกให้กรอกข้อมูลผ่านทางอินเตอร์เน็ต ให้ตรวจดูการสะกดในช่อง “from” ของอีเมลอย่างระมัดระวัง อาจมีใครบางคนปลอมมาเป็นคนที่คุณรู้จักก็เป็นได้ และคำแนะนำสุดท้ายเกี่ยวกับการเข้ารหัสอีเมล: หนึ่งในปัญหาที่แท้จริงที่ควรคำนึงถึงคือ ถึงแม้ว่าจะทำการเข้ารหัสแล้ว แต่ทุกอย่างก็ไม่ได้ถูกเข้ารหัสทั้งหมด ที่อยู่อีเมลของทั้งผู้รับและผู้ส่ง, ชื่อหัวเรื่องอีเมล และวันที่ เวลา ที่อีเมลถูกส่ง ทั้งหมดนี้ถูกเปิดให้มองเห็นได้ มีเพียงแค่ไฟล์ที่แนบมาและตัวข้อความเท่านั้นที่มีการเข้ารหัส

5. คำแนะนำสุดท้าย

นี่อาจเป็นคำแนะนำที่จริงจังที่สุดที่ผมได้พบเมื่อเตรียมการทำ eBook เล่มนี้

ตามที่ Micah Lee ได้กล่าวไว้เมื่อให้สัมภาษณ์เกี่ยวกับข้อมูลความเป็นส่วนตัวบน WIRED: “ถ้าหากเครื่องคอมพิวเตอร์ของคุณถูกแฮ็ค เกมส์จบ การสร้างระบบจำลองสำหรับทดสอบการสื่อสารทางออนไลน์ของคุณเป็นวิธีการที่ดีในการปกป้องระบบทั้งหมดของคุณ Tor เป็นสิ่งที่ยอดเยี่ยมมากและสามารถปกปิดตัวตนของคุณได้ แต่ถ้าหากปลายทางของคุณตกอยู่ในสภาวะอันตรายแล้ว ตัวตนของคุณก็จะตกอยู่ในสภาวะเดียวกัน ถ้าหากคุณต้องการเป็นบุคคลนิรนาม คุณต้องมีความระมัดระวังเกี่ยวกับระบบความปลอดภัยให้มาก”

และนักข่าว Journalist Tony Loci ได้กล่าวไว้อย่างรุนแรงกว่าในบทความที่ถูกเผยแพร่ใน eBook เกี่ยวกับอนาคตของการเขียนข่าวแนวสืบสวนที่มีการข้ามพรมแดนสำหรับมูลนิธิ Nieman ที่ฮาร์วาร์ด: “นักข่าว, นักวิทยาศาสตร์คอมพิวเตอร์ และผู้ที่ให้ความสำคัญกับความเป็นส่วนตัวบางท่านได้มีความตื่นกลัวจนทำให้พวกเขาแนะนำให้นักข่าวย้อนกลับไปใช้วิธีแบบดั้งเดิม... และพึ่งพาการสัมภาษณ์แบบตัวต่อตัวและการส่งจดหมายทางไปรษณีย์ปกติ”

ผมหวังเป็นอย่างยิ่งว่า ผมได้ช่วยเหลือผู้คนในการรวบรวมข้อมูลบางอย่างที่จะสามารถทำบางสิ่งที่พวกเขาต้องการให้กระจ่างชัดยิ่งขึ้นและช่วยในการรักษาความปลอดภัยของแหล่งข่าวของคุณและตัวคุณเองในช่วงเวลาที่วุ่นวายนี้

6. แหล่งข้อมูลอ้างอิงของ eBook เล่มนี้

- Security for journalists: How to keep your sources and your information safe

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - Securing data, sources and yourself

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - Surveillance and Security: Are reporters and news organizations doing enough to protect sources?

http://niemanreports.org/articles/surveillance-and-security/ - Muckraking Goes Global: The Future of Cross-Border Investigative Journalism

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - The Ultimate Guide for Online Privacy

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - What Is a DNS Cache?

https://www.lifewire.com/what-is-a-dns-cache-817514 - How to Anonymize Everything You Do Online

https://www.wired.com/2014/06/be-anonymous-online/ - 19 ways to stay anonymous and protect your online privacy

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Edward Snowden explains how to reclaim your privacy

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Information security for journalists: staying secure online

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - NSA targets the privacy-conscious

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - Obama DOJ formally accuses journalist in leak case of committing crimes

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - Your WhatsApp secrets are safe now. But Big Brother is still watching you…

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - Obama Pursuing Leakers Sends Warning to Whistle-Blowers

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - 6 encryption mistakes that lead to data breaches

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

คุณสามารถช่วยคนอื่นได้! กดแชร์บน Facebook หรือทวีต!

ข้อมูลของคุณจะถูกเปิดเผยต่อเว็บไซต์ที่คุณเข้าชม!

หมายเลข IP ของคุณ:

ตำแหน่งของคุณ:

ผู้ให้บริการอินเทอร์เน็ตของคุณ:

ข้อมูลข้างต้นสามารถใช้เพื่อติดตาม กำหนดเป้าหมายโฆษณาและติดตามกิจกรรมที่คุณทำบนอินเตอร์เน็ตได้

VPN สามารถช่วยคุณซ่อนข้อมูลเหล่านี้จากเว็บไซต์ เพื่อให้คุณได้รับการปกป้องตลอดเวลา เราขอแนะนำ ExpressVPN - VPN อันดับ #1 จากผู้ให้บริการกว่า 350 รายที่เราได้ทดสอบ มีการเข้ารหัสระดับทหารและฟีเจอร์ความเป็นส่วนตัวมากมายที่จะช่วยให้คุณมั่นใจในความปลอดภัยเมื่อใช้งานอินเตอร์เน็ต - นอกจากนี้ยังมีส่วนลดจาก 49% อีกด้วย

แสดงความคิดเห็น

ขอบคุณสำหรับความคิดเห็น %%name%%!

พวกเราตรวจสอบความคิดเห็นทั้งหมดภายใน 48 ชั่วโมงเพื่อให้แน่ใจว่ามันเป็นของจริงและมีความเหมาะสม ในระหว่างนี้คุณสามารถแชร์บทความนี้ได้ตามใจชอบเลย

กรุณาแสดงความคิดเห็นว่าพวกเราสามารถพัฒนาบทความนี้ได้อย่างไร ความคิดเห็นของคุณมีค่าสำหรับเรา!